Analiza złośliwego oprogramowania

Analizuj pliki prywatnie i skutecznie

Cyberprzestępcy nieustannie opracowują bardziej wyrafinowane złośliwe oprogramowanie i nowe metody ataku w celu zwalczania systemów antymalware. Przeprowadzając analizę złośliwego oprogramowania, specjaliści ds. Bezpieczeństwa sprawdzają pliki i wykrywają złośliwą aktywność, dzięki czemu szybko reagują lub eliminują zagrożenia, zanim wystąpią poważne szkody.

- W jaki sposób analitycy złośliwego oprogramowania mogą zawierać i badać złośliwy kod bez jego wykonywania lub wpływania na system?

- W jaki sposób specjaliści ds. Bezpieczeństwa mogą szybko ocenić najnowsze zagrożenia i uzyskać wgląd w najlepsze praktyki w zakresie cyberbezpieczeństwa?

Przedsiębiorstwa potrzebują wszechstronnego i czujnego narzędzia do analizy złośliwego oprogramowania, aby zwalczać ataki nowej generacji.

CO TO JEST ANALIZA ZŁOŚLIWEGO OPROGRAMOWANIA?

Analiza złośliwego oprogramowania to proces badania zagrożeń, zamiarów i funkcjonalności danego złośliwego oprogramowania. Ten proces ujawni typ, naturę złośliwego oprogramowania i metodologie ataków itp., Co umożliwi pracownikom reagującym na incydenty, badaczom zagrożeń i analitykom bezpieczeństwa szybko i skutecznie segregować i reagować na incydenty bezpieczeństwa, jednocześnie znajdując pierwotną przyczynę cyberataków i poprawiając ich ochronę w celu ochrony ich sieci infrastruktura.

Zwykle istnieją 3 rodzaje analizy złośliwego oprogramowania:

- Analiza statyczna analizuje szkodliwe programy bez uruchamiania ich, głównie przy użyciu wykrywania opartego na sygnaturach i technik wykrywania heurystycznego.

- Analiza dynamiczna analizuje zachowanie złośliwego oprogramowania podczas wykonywania w izolowanym środowisku, które nie wpływa na rzeczywisty system.

- Analiza hybrydowa łączy analizę statyczną i dynamiczną, co zapewnia analitykom złośliwego oprogramowania zalety obu podejść.

Wyzwania biznesowe związane z analizą złośliwego oprogramowania

- Fałszywie pozytywne alerty z powodu używania jednego lub kilku silników AV

- Troska o prywatność plików podczas przesyłania plików do chmury w celu analizy

- Czasochłonny i uciążliwy proces ze względu na użycie różnych zestawów produktów zabezpieczających

- Brakuje specjalistów ds. Cyberbezpieczeństwa wewnętrznego, a liczba próbek złośliwego oprogramowania stale rośnie

- Brak automatycznej analizy i działań naprawczych

- Zero-day i zaawansowane, unikające złośliwego oprogramowania złośliwe oprogramowanie omijające ograniczone narzędzia analizy złośliwego oprogramowania

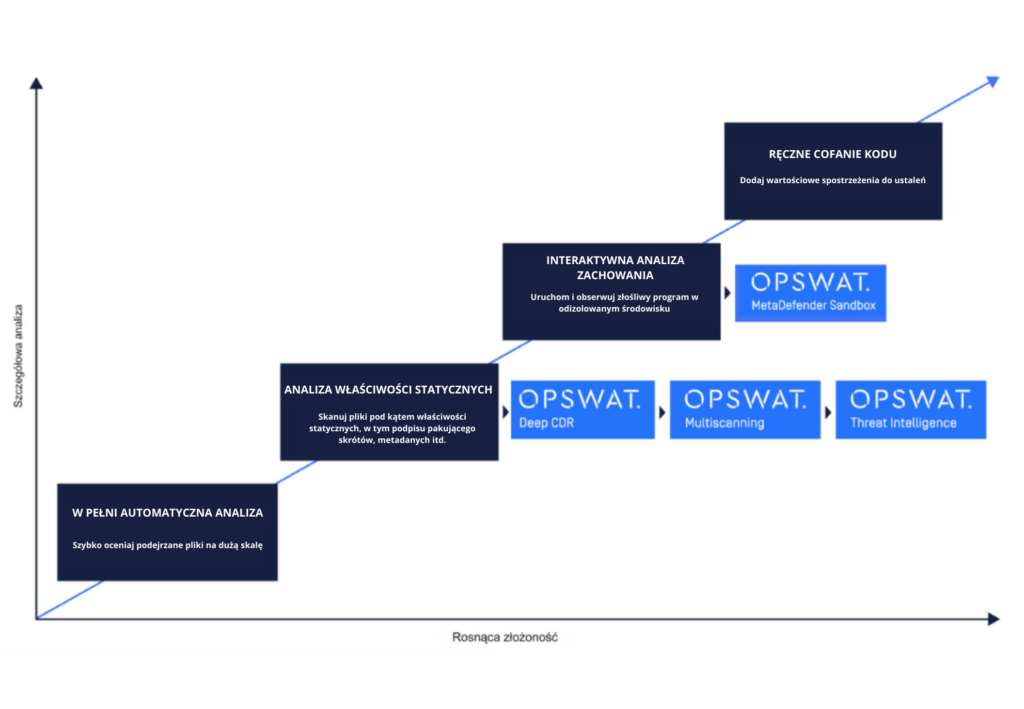

Etapy analizy złośliwego oprogramowania

Analiza złośliwego oprogramowania może przebiegać w 4 różnych fazach:

Jak analiza złośliwego oprogramowania OPSWAT może pomóc?

Zachowaj prywatność swoich plików

Możesz kontrolować prywatność swoich plików, nawet lokalnie lub w chmurze. MetaDefender Core można wdrożyć lokalnie, co umożliwia analizę złośliwych plików w trybie offline. W przeciwnym razie, korzystając z platformy MetaDefender Cloud, Twoje pliki będą przetwarzane prywatnie w tymczasowym magazynie i usuwane natychmiast po zakończeniu raportu analitycznego. Dzięki temu poufne pliki pozostają poufne, a wyniki skanowania są poufne, więc przestępcy nie mogą wykorzystać ich do celów wywiadowczych.

Zmaksymalizuj współczynnik wykrywania złośliwego oprogramowania

OPSWAT Multiscanning umożliwia skanowanie każdego pliku za pomocą ponad 30 silników chroniących przed złośliwym oprogramowaniem, czego wynikiem jest wykrywalność przekraczająca 99%. Łącząc metody wykrywania oparte na sygnaturach, heurystyce, emulacji i uczeniu maszynowym, multiscanning pozwala wyprzedzić nowe techniki ataków. Nasza technologia umożliwia systemowi przetwarzanie plików z dużą szybkością i zmniejsza wskaźniki wykrywania fałszywych trafień.

Bezpiecznie uruchamiaj złośliwe oprogramowanie dzięki analizie behawioralnej

Podejrzane zachowanie pliku należy rozumieć w jego naturalnym stanie. Technologia Sandbox firmy OPSWAT zapewnia przedsiębiorstwom potężną analizę dynamiczną z techniką zapobiegania unikaniu błędów i elastyczną konfiguracją analizy, przynosząc szczegółowy raport o zachowaniu pliku w czasie wykonywania. W ten sposób zachowanie złośliwej zawartości i plików wykonywalnych może być monitorowane i rozumiane, a przedsiębiorstwa mogą określić najlepszą ścieżkę naprawczą – przed zainfekowaniem swoich systemów.

Wykorzystaj analizę zagrożeń w czasie rzeczywistym

Codziennie przeprowadzane są miliony ataków złośliwego oprogramowania. Nawet znane zagrożenia mogą przedostać się przez tradycyjne oprogramowanie antywirusowe. Nasza najszybsza usługa wyszukiwania skrótów plików na rynku – Analiza zagrożeń szybko ocenia reputację pliku i bada złośliwe oprogramowanie. Zapewnia również zespołom analitycznym korzyści z sygnatur dostarczanych przez badaczy złośliwego oprogramowania z całego świata, z których każdy widzi inny podzbiór próbek złośliwego oprogramowania.

Wykrywaj i zapobiegaj złośliwemu oprogramowaniu typu zero-day i evasive

Nasza najlepsza w swojej klasie technologia Deep Content Disarm and Reconstruction (Deep CDR) nie tylko pomaga zoptymalizować przepływ reagowania na incydenty, dostarczając oczyszczone wersje plików, ale także wspiera analizę złośliwego oprogramowania z wykorzystaniem informacji kryminalistycznych. Możesz używać Deep CDR do analizowania podejrzanych obiektów osadzonych w plikach, takich jak makra, hiperłącza i obiekty OLE, bez ich wykonywania. Rozszerzenia plików są badane, aby pozornie złożone pliki nie wyglądały na prostsze i oznaczane jako złośliwe treści, ostrzegając organizacje, gdy są atakowane.

Kompleksowy raport z automatycznej analizy

OPSWAT MetaDefender jest bardziej skuteczny niż jakiekolwiek inne konkurencyjne rozwiązanie do analizy złośliwego oprogramowania, wykorzystując zarówno nasze wiodące w branży technologie analizy statycznej, jak i dynamicznej. Nasze w pełni zautomatyzowane narzędzia generują kompleksowe i szczegółowe raporty dotyczące badanego pliku, takie jak klucze rejestru, aktywność plików, aktywność procesów, aktywność sieciowa i inne. Wszystkie wyodrębnione dane są automatycznie przetwarzane i raportowane za pośrednictwem wizualnego pulpitu nawigacyjnego w czasie rzeczywistym, który umożliwia zespołowi bezpieczeństwa natychmiastowe blokowanie złośliwego oprogramowania. Proces i zasady można skonfigurować tak, aby spełniały unikalne wymagania organizacji.

DLACZEGO WARTO WYBRAĆ OPSWAT MALWARE ANALYSIS

Zwiększ możliwości wykrywania zagrożeń i zapobiegania im oraz zminimalizuj fałszywe alarmy dzięki najlepszym w swojej klasie technologiom OPSWAT, które zapewniają skuteczniejszy i szybszy proces badania incydentów i analizy złośliwego oprogramowania.

Szybkie skanowanie i rekonstrukcja plików w milisekundach bez wpływu na wydajność. Skalowalność do dowolnego wolumenu dzięki wbudowanej architekturze o wysokiej wydajności i funkcjom równoważenia obciążenia.

Szybka i skalowalna implementacja lokalna oraz w chmurze przy użyciu REST API.

Administratorzy mogą tworzyć wiele przepływów pracy w celu obsługi różnych zasad bezpieczeństwa.

Scentralizowany interfejs użytkownika z wizualnym pulpitem informacyjnym stanu zabezpieczeń w czasie rzeczywistym, zapewniającym pełną widoczność zasobów i natychmiastowym ostrzegającym o potencjalnych zagrożeniach.

Zapewniamy przedsiębiorstwom potężną kontrolę nad cyberbezpieczeństwem za pośrednictwem pojedynczej platformy, która zapewnia wyższy zwrot z inwestycji, wyższą adopcję, niższe koszty ogólne i mniej wyszkolonych specjalistów potrzebnych do nadzorowania złożonych systemów.