Analyse des logiciels malveillants

Analyser les dossiers en privé et de manière efficace

Les cybercriminels développent constamment des logiciels malveillants plus sophistiqués et de nouvelles méthodes d’attaque pour lutter contre les systèmes antimalware. Lors de l’analyse des logiciels malveillants, les spécialistes des logiciels malveillants Le comité de sécurité vérifie les fichiers et détecte les activités malveillantes, ce qui lui permet de réagir rapidement ou d’éliminer les menaces avant qu’elles ne causent de graves dommages.

- Comment les analystes de logiciels malveillants peuvent-ils contenir et examiner le code malveillant sans l’exécuter ou affecter le système ?

- Comment les spécialistes de l Le comité de sécurité peut-il évaluer rapidement les dernières menaces et se faire une idée des meilleures pratiques en matière de cybersécurité ?

Les entreprises ont besoin d’un outil d’analyse des logiciels malveillants complet et vigilant pour lutter contre les attaques de nouvelle génération.

QU'EST-CE QUE L'ANALYSE DES LOGICIELS MALVEILLANTS ?

L’analyse des logiciels malveillants consiste à étudier la menace, l’intention et la fonctionnalité d’un logiciel malveillant. Ce processus révélera le type, la nature des logiciels malveillants et les méthodologies d’attaque, etc., ce qui permettra aux personnes chargées de répondre aux incidents, aux chercheurs sur les menaces et aux analystes de la sécurité d’isoler rapidement et efficacement les incidents de sécurité et d’y répondre, tout en trouvant la cause première des cyberattaques et en améliorant leur protection pour protéger leur infrastructure de réseau.

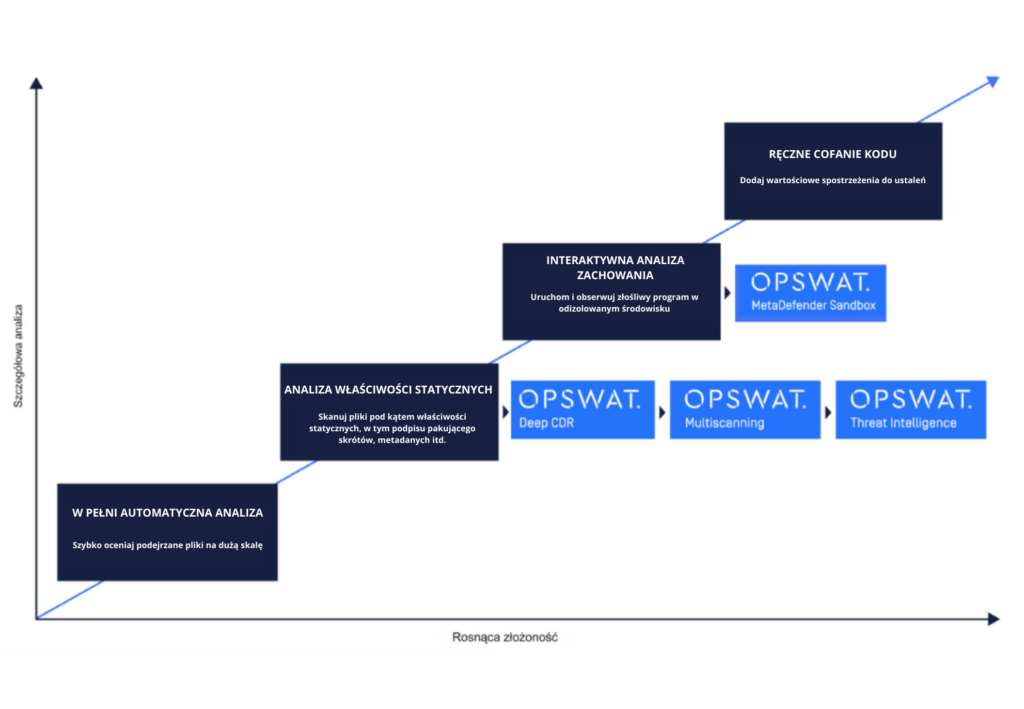

Il existe généralement trois types d’analyse des logiciels malveillants :

- L’analyse statique analyse les programmes malveillants sans les exécuter, principalement à l’aide de techniques de détection basées sur les signatures et de techniques de détection heuristiques.

- L’analyse dynamique analyse le comportement des logiciels malveillants lorsqu’ils sont exécutés dans un environnement isolé qui n’affecte pas le système réel.

- L’analyse hybride combine l’analyse statique et l’analyse dynamique, offrant aux analystes de logiciels malveillants les avantages des deux approches.

Les défis commerciaux de l'analyse des logiciels malveillants

- Fausses alertes positives dues à l’utilisation d’un ou plusieurs moteurs AV

- Préoccupation pour la confidentialité des fichiers lorsqu’ils sont téléchargés dans le nuage à des fins d’analyse

- Processus long et fastidieux en raison de l’utilisation de différents ensembles de produits de sécurité

- Il y a une pénurie de spécialistes dans ce domaine. La cybersécurité interne et le nombre d’échantillons de logiciels malveillants continuent d’augmenter

- Absence d’analyse automatique et de mesures correctives

- Les logiciels malveillants du jour zéro et les logiciels malveillants évasifs avancés contournent les outils d’analyse limités des logiciels malveillants.

Étapes de l’analyse des logiciels malveillants

L’analyse des logiciels malveillants peut se dérouler en quatre phases différentes :

Comment l’analyse des logiciels malveillants d’OPSWAT peut-elle vous aider ?

Préservez la confidentialité de vos fichiers

Vous pouvez contrôler la confidentialité de vos fichiers, même localement ou dans le nuage. MetaDefender Core peut être déployé localement, ce qui permet d’analyser les fichiers malveillants hors ligne. Sinon, en utilisant la plateforme MetaDefender Cloud, vos fichiers seront traités en privé dans un stockage temporaire et supprimés immédiatement après l’achèvement du rapport d’analyse. Cela permet de garantir la confidentialité des fichiers et des résultats de l’analyse, de sorte que les criminels ne puissent pas les utiliser à des fins de renseignement.

Maximisez votre taux de détection des logiciels malveillants

OPSWAT Multiscanning permet à chaque fichier d’être analysé par plus de 30 moteurs de protection contre les logiciels malveillants, ce qui se traduit par un taux de détection de plus de 99 %. En combinant des méthodes de détection basées sur des signatures, des heuristiques, l’émulation et l’apprentissage automatique, le multiscanning permet de garder une longueur d’avance sur les nouvelles techniques d’attaque. Notre technologie permet au système de traiter les fichiers à grande vitesse et de réduire les taux de détection de fausses pistes.

Exécuter des logiciels malveillants en toute sécurité grâce à l’analyse comportementale

Le comportement suspect d’un fichier doit être compris dans son état naturel. La technologie Sandbox d’OPSWAT offre aux entreprises une analyse dynamique puissante avec des techniques d’évitement des erreurs et une configuration d’analyse flexible, fournissant un rapport détaillé sur le comportement des fichiers au moment de l’exécution. De cette manière, le comportement du contenu malveillant et des exécutables peut être surveillé et compris, et les entreprises peuvent déterminer la meilleure voie de remédiation – avant que leurs systèmes ne soient infectés.

Tirer parti de l’analyse des menaces en temps réel

Des millions d’attaques de logiciels malveillants sont menées chaque jour. Même les menaces connues peuvent passer à travers les logiciels antivirus traditionnels. Notre service de recherche de raccourcis de fichiers le plus rapide du marché – Threat Analysis évalue rapidement la réputation d’un fichier et recherche les logiciels malveillants. Il permet également aux équipes d’analyse de bénéficier des signatures fournies par des chercheurs en logiciels malveillants du monde entier, chacun d’entre eux observant un sous-ensemble différent d’échantillons de logiciels malveillants.

Détecter et prévenir les logiciels malveillants de type « zero-day » et les logiciels malveillants évasifs

Notre technologie Deep Content Disarm and Reconstruction (Deep CDR), la meilleure de sa catégorie, permet non seulement d’optimiser le flux de réponse aux incidents en fournissant des versions nettoyées des fichiers, mais aussi de prendre en charge l’analyse des logiciels malveillants à des fins médico-légales. Vous pouvez utiliser Deep CDR pour analyser des objets suspects intégrés dans des fichiers, tels que des macros, des hyperliens et des objets OLE, sans les exécuter. Les extensions de fichiers sont examinées afin que des fichiers apparemment complexes ne paraissent pas plus simples et soient signalés comme des contenus malveillants, ce qui permet d’alerter les organisations lorsqu’elles font l’objet d’une attaque.

Rapport d’analyse automatique complet

OPSWAT MetaDefender est plus efficace que toute autre solution concurrente d’analyse des logiciels malveillants, en utilisant à la fois nos technologies d’analyse statique et dynamique de pointe. Nos outils entièrement automatisés génèrent des rapports complets et détaillés sur le fichier examiné, tels que les clés de registre, l’activité des fichiers, l’activité des processus, l’activité du réseau, etc. Toutes les données extraites sont automatiquement traitées et communiquées via un tableau de bord visuel en temps réel qui permet à l’équipe de sécurité de bloquer immédiatement les logiciels malveillants. Le processus et les politiques peuvent être configurés pour répondre aux besoins spécifiques de l’organisation.

POURQUOI CHOISIR L'ANALYSE DES LOGICIELS MALVEILLANTS OPSWAT

Améliorez vos capacités de détection et de prévention des menaces et minimisez les fausses alertes grâce aux technologies de pointe d’OPSWAT qui offrent un processus plus efficace et plus rapide pour les enquêtes sur les incidents et l’analyse des logiciels malveillants.

Analyse et reconstruction rapides des fichiers en quelques millisecondes sans affecter les performances. Évolutivité vers n’importe quel volume grâce à une architecture haute performance intégrée et à des fonctions d’équilibrage de la charge.

Mise en œuvre rapide et évolutive localement et dans le nuage à l’aide de l’API REST.

Les administrateurs peuvent créer plusieurs flux de travail pour gérer différentes politiques de sécurité.

Une interface utilisateur centralisée avec un tableau de bord visuel de l’état de la sécurité en temps réel, offrant une visibilité totale des actifs et un avertissement immédiat des menaces potentielles.

Nous offrons aux entreprises un contrôle puissant sur la cybersécurité grâce à une plateforme unique qui permet un meilleur retour sur investissement, une plus grande adoption, des frais généraux moins élevés et moins de professionnels formés nécessaires pour superviser des systèmes complexes.