FileScan

Szybko. Szczegółowo.

FileScan.IO to Next-Gen Sandbox i darmowa usługa analizy złośliwego oprogramowania. Działa z 10-krotną prędkością w porównaniu z tradycyjnymi piaskownicami przy 90% mniejszym zużyciu zasobów, a jego unikalna technologia adaptacyjnej analizy zagrożeń umożliwia również wykrywanie złośliwego oprogramowania zero-day i większą liczbę ekstrakcji Indicator of Compromise (IOCs).

Stale zmieniające się zagrożenia

Jesteśmy w technologicznym wyścigu zbrojeń, ponieważ podmioty odpowiedzialne za zagrożenia stale doskonalą swoje techniki i tworzą coraz bardziej wyrafinowane złośliwe oprogramowanie w celu uniknięcia rozwiązań bezpieczeństwa.

Oznacza to, że systemy analizy złośliwego oprogramowania muszą być w stanie skutecznie analizować te zagrożenia niezależnie od zastosowanych środków unikowych i poziomu zaawansowania.

Analiza ta musi umożliwiać podjęcie działań polegających na wyodrębnieniu wbudowanych wskaźników naruszenia (ang. Indicators of Compromise – IOC) w celu zastosowania wyprzedzających środków blokowania, wykrywania naruszeń oraz aktywnego polowania na zagrożenia w scenariuszu po naruszeniu.

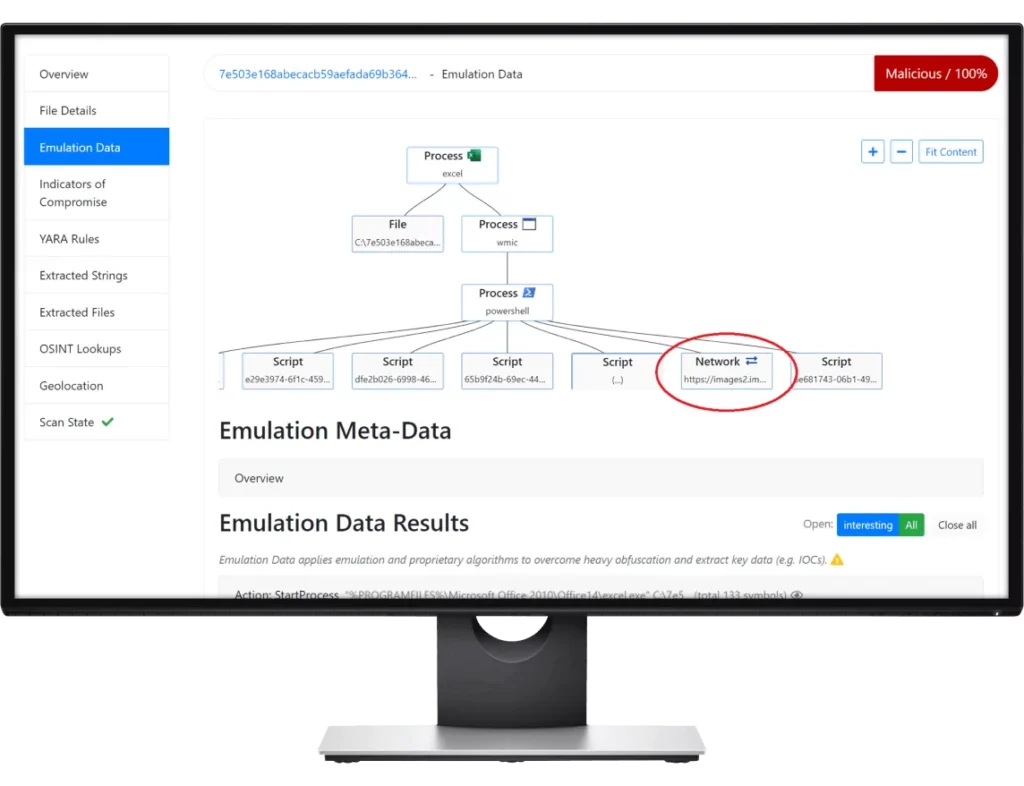

Silne zasłanianie i szyfrowanie w złośliwym oprogramowaniu oznacza, że tylko rzeczywiste wykonanie złośliwego oprogramowania (zazwyczaj w izolowanym środowisku, znanym również jako analiza dynamiczna) było skuteczne w wyodrębnianiu potrzebnych kluczowych IOC (np. IP sieci, adresy URL, domeny) w sposób spójny.

FileScan – Podejście Next-Gen

Zadaliśmy sobie proste pytanie: co by było, gdybyśmy mogli stworzyć technologię, która wypełniłaby lukę pomiędzy analizą statyczną a pełnowartościowymi systemami piaskownic opartymi na maszynach wirtualnych?

Potrzebowaliśmy czegoś, co mogłoby w krótkim czasie przeskanować tysiące plików w poszukiwaniu złośliwego oprogramowania, a jednocześnie pokonać warstwy obfuskacji, aby dotrzeć do “samorodków złota” (IOC), które są tak bezcenne – a wszystko to przy niskim zapotrzebowaniu na zasoby, łatwej konserwacji i wysokiej skuteczności.

Dlaczego OPSWAT FileScan?

- Wykonuj wykrywanie i ekstrakcję IOC dla wszystkich popularnych zagrożeń (plików i adresów URL) w jednej platformie

- Szybka identyfikacja zagrożeń, ich możliwości i aktualizacja systemów bezpieczeństwa

Przeszukiwanie sieci korporacyjnej w poszukiwaniu zagrożonych punktów końcowych - Ramy oparte na API ułatwiające integrację z istniejącymi systemami

- Łatwe raportowanie dla początkujących analityków i podsumowanie dla kadry kierowniczej

- Łatwe wdrażanie (w chmurze na platformach takich jak AWS lub w siedzibie firmy, w tym w trybie air gapped)

- Standardowe formaty eksportu raportów (HTML/PDF/MISP/STIX)

Adaptacyjna analiza zagrożeń

Unikalna technologia adaptacyjnej analizy zagrożeń OPSWAT FileScan umożliwia wykrywanie złośliwego oprogramowania zero-day i większą ilość ekstrakcji Indicator of Compromise (IOCs).

Kluczowe cechy:

- Agnostyczna pod względem zagrożeń analiza plików i adresów URL zdolna do ogromnej ilości przetwarzania dzięki skalowalnej architekturze

- Skupienie się na ekstrakcji wskaźników włamań (IOC), w tym kontekstu działania dla reakcji na incydenty

- Nasz opatentowany silnik Rapid Dynamic Analysis umożliwia wykrywanie ukierunkowanych ataków z pominięciem sztuczek antyanalitycznych (np. geofencing)

Mocny. Szybki. Wydajny.

Wykorzystując unikalną technologię adaptacyjnej analizy zagrożeń, OPSWAT FileScan został stworzony z myślą o mocy, szybkości i skuteczności.

10x Szybciej – W każdym wyścigu liczy się szybkość – a OPSWAT FileScan jest dziesięć razy szybszy niż tradycyjna piaskownica.

100x Bardziej wydajny – OPSWAT FileScan jest 100x bardziej wydajny pod względem zasobów niż inne Sandboxy.

Konfiguracja w mniej niż godzinę – W mniej niż godzinę, OPSWAT FileScan działa, aby pomóc Ci chronić Cię przed złośliwym oprogramowaniem.

25,000 Plików dziennie – Na jednym serwerze, OPSWAT FileScan może przetwarzać 25 000 plików dziennie.

FileScan – Competition comparison

The table below compares the current feature set of the OPSWAT FileScan engine with its peer group. This feature set does not include platform features such as API coverage, customizable ACL, OAuth integration, CEF syslog feedback, etc. Please contact us to book a technical demo and explore all the features and capabilities of the platform.

| Funkcja | FileScan.IO | Narzędzie do analizy online w chmurze A | Narzędzie analizy online w chmurze B | Popularne narzędzia do analizy statycznej |

|---|---|---|---|---|

| Renderuj adresy URL i wykrywaj witryny wyłudzające informacje | tak | tak | Nie | Nie |

| Wyodrębnij i zdekoduj prawie wszystkie złośliwe makra VBA | tak | Nie | tak | Nie |

| Analizuj pliki stompowane VBA przeznaczone dla dowolnego systemu | tak | Nie | Nie | Nie |

| Emulacja kodu powłoki (x86 32/64) | tak | Nie | tak | Nie |

| Eksportuj formaty raportów MISP (JSON) i STIX | tak | Nie | Nie | Nie |

| Wyodrębniaj i analizuj osadzone pliki PE | tak | Nie | Nie | Nie |

| Odszyfruj JavaScript / VBS | tak | Nie | Tak ale ograniczone | Nie |

| Rozszyfruj skrypty Powershell | tak | Nie | Tak ale ograniczone | Nie |

| Przeanalizuj strukturę exploita METF Embed Equation | tak | Nie | Nie | Nie |

| Analizuj źle sformułowane pliki RTF | tak | Nie | Nie | Nie |

| Analizuj binarne formaty plików pakietu Office (BIFF5/BIFF8) | tak | Nie | Nie | Nie |

| Przeanalizuj format pliku Strict OOXML | tak | Nie | Nie | Nie |

| Automatycznie dekoduj łańcuchy Base64 | tak | Nie | Nie | Nie |

| Dokładny demontaż z adnotacjami | tak | Nie | Nie | Nie |

| Odszyfruj dokumenty biurowe chronione hasłem | tak | Nie | tak | Nie |

| Dekompiluj Javę | tak | Nie | tak | Nie |

| Dekompiluj .NET | tak | Nie | tak | Nie |

| Oblicz identyfikatory GUID platformy .NET (wersja modułu/identyfikator TypeLib) | tak | tak | Nie | Nie |

| Klasyfikuj importowane interfejsy API | tak | Nie | Nie | tak |

| Wsparcie MITER ATT&CK | tak | Nie | tak | tak |

| Renderuj strony PDF | tak | tak | tak | Nie |

| Wyodrębnij osadzone pliki (np. OLE2 z Worda) | tak | tak | tak | Nie |

| Automatycznie oznaczaj próbki na podstawie podpisów | tak | tak | tak | Nie |

| Wsparcie firmy YARA | tak | tak | tak | Nie |

| Generuj metryki tekstowe (średni rozmiar słowa itp.) | tak | Nie | Nie | Nie |

| Wykrywanie stałych kryptograficznych | tak | Nie | Nie | Nie |

| Analiza tekstu (zgadywany język) | tak | tak | Nie | Nie |

| Mapuj identyfikatory UUID na znane powiązane pliki / metadane | tak | Nie | Tak ale ograniczone | Nie |

| Filtruj ciągi i wykrywaj interesujące | tak | Nie | tak | tak |

| Wyodrębnij i wykryj nakładkę | tak | Nie | Nie | tak |

| Zintegrowana biała lista | tak | tak | tak | Nie |

| Wykryj alternatywne IOC (e-maile adres bitcoin itp.) | tak | Nie | tak | Nie |

| Oblicz autentihash | tak | tak | tak | Nie |

| Zweryfikuj podpisy Authenticode | tak | tak | tak | tak |

| Przeanalizuj nagłówek RICH | tak | tak | Tak ale ograniczone | tak |

| Oblicz entropię zasobów | tak | tak | Nie | tak |

| Wykrywaj adresy URL domeny i adresy IP | tak | Tak ale ograniczone | tak | tak |

| Oblicz skróty zasobów | tak | tak | Nie | tak |

| Oblicz Imphasha | tak | tak | tak | Nie |

| Oblicz SSDEEP | tak | tak | tak | Nie |

| Wyodrębnij informacje PDB | tak | tak | tak | tak |

| Wykrywaj wywołania zwrotne TLS | tak | Nie | tak | tak |

| Rozwiąż znane liczby porządkowe importu na nazwy | tak | Nie | tak | tak |

| Wykrywanie anomalii (np. walidacja sumy kontrolnej nagłówka) | tak | Tak ale ograniczone | tak | tak |

| Zapytanie o VirusTotal w celu sprawdzenia reputacji | tak | tak | tak | tak |

| Wykrywanie pakerów (PEiD) | tak | tak | tak | tak |

| Wykryj typy plików | tak | tak | tak | tak |

| Oblicz skróty sekcji | tak | tak | tak | tak |

| Oblicz entropię przekrojów | tak | tak | tak | tak |

| Wyodrębnij ciągi z pliku wykonywalnego | tak | tak | tak | tak |

| Wyodrębnij/wykryj zasoby | tak | tak | tak | tak |

| Wyodrębnij/wykryj certyfikat PKCS7 | tak | tak | tak | tak |

Sprawdzona technologia

Będąc bardzo pewni solidności naszej technologii i chętni do uzyskania informacji zwrotnej, prowadzimy darmowy serwis społecznościowy pod adresem www.file-scan.io, który jest sprawdzany przez tysiące codziennych skanów. Ten test terenowy przeciwko świeżemu złośliwemu oprogramowaniu i zagrożeniom phishingowym utrzymuje nasze rozwiązanie w aktualności, jest utwardzone i zapewnia wysoki poziom jakości. Jako badacze w sercu, często wypróbowujemy najnowocześniejsze technologie na platformie społecznościowej, co pozwala na szybkie dostosowanie do najnowszych trendów w dziedzinie cyberbezpieczeństwa. Tylko sprawdzone technologie trafiają do produktu komercyjnego klasy korporacyjnej.