CDR profond

CDR profond

Désarmement et reconstruction du contenu profond Prévention avancée des menaces connues et inconnues

Protection complète contre les menaces connues et inconnues, les attaques de type “zero-day”, les menaces persistantes avancées (APT) et les logiciels malveillants sophistiqués qui échappent à tout contrôle.

Les logiciels malveillants peuvent-ils contourner votre sécurité et pénétrer dans le système ?

Dans la lutte contre les logiciels malveillants, les contrôles préventifs traditionnels utilisés par les entreprises sont souvent passifs et considérés comme inadéquats, car ils reposent sur la détection d’activités et de codes malveillants.

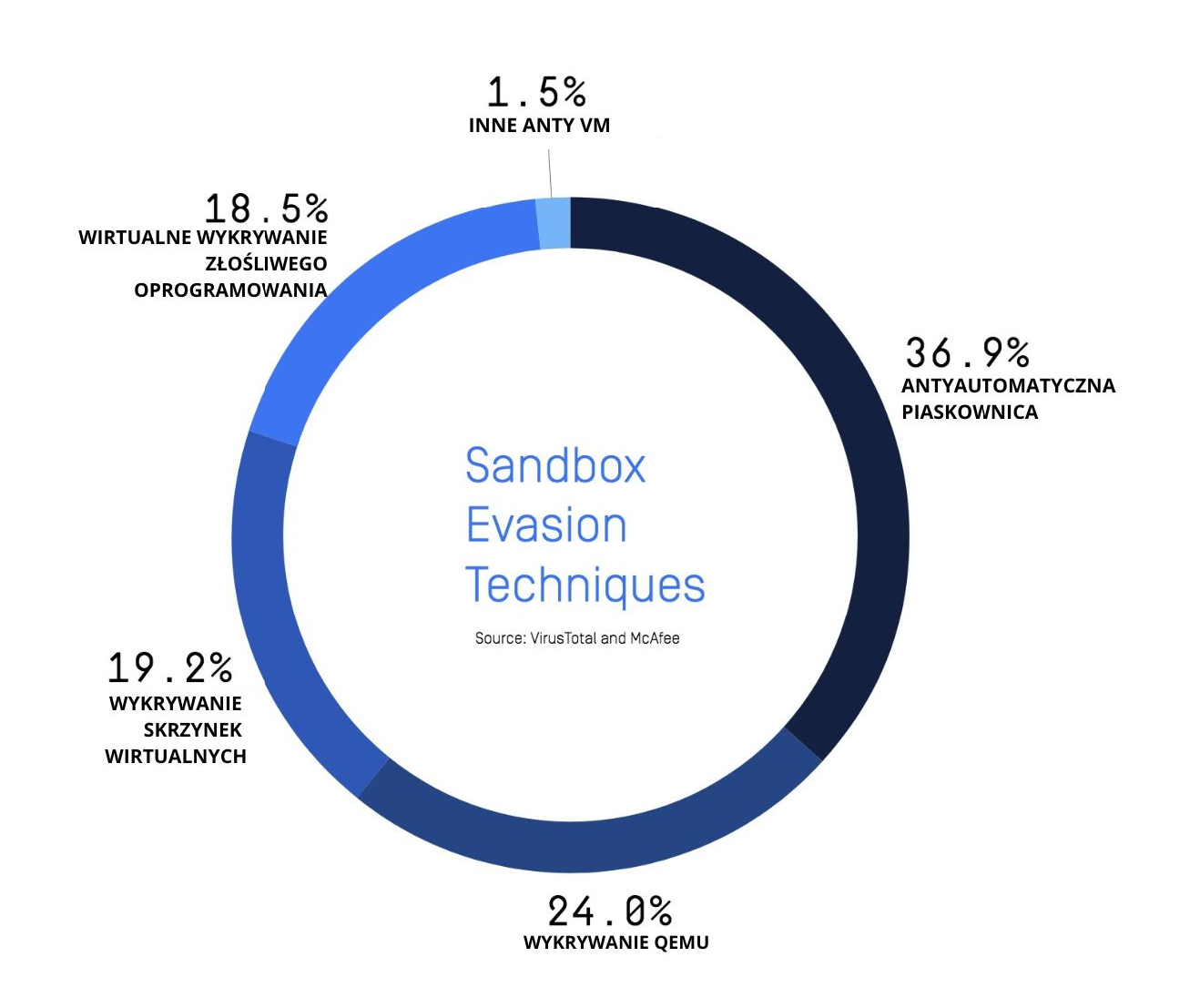

Les logiciels malveillants deviennent de plus en plus complexes et de plus en plus efficaces pour contourner les moteurs de protection et les bacs à sable traditionnels et de nouvelle génération. Les logiciels malveillants du jour zéro peuvent facilement déjouer les programmes antivirus basés sur des signatures qui ne détectent que les menaces connues.

Les entreprises ont besoin d’une solution complète de prévention des menaces qui ne repose pas sur la détection.

Présentation de la technologie Deep CDR

Qu’est-ce que la technologie CDR ?

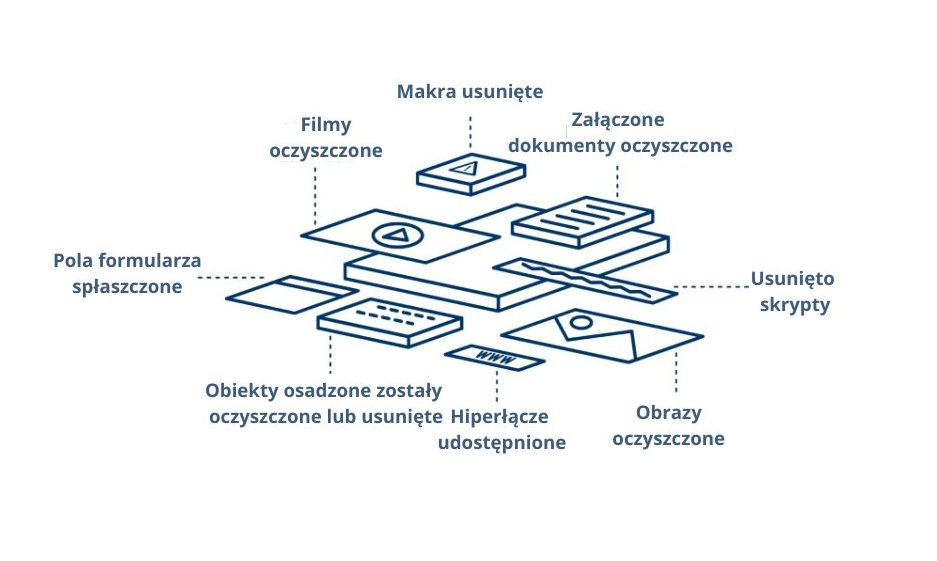

Le désarmement et la reconstruction du contenu (CDR), également connus sous le nom d’assainissement des données, partent du principe que tous les fichiers sont malveillants et nettoient et reconstruisent chaque fichier, garantissant ainsi une utilisation complète avec un contenu sécurisé.

En nettoyant chaque fichier et en supprimant toute menace potentielle intégrée, le CDR (désarmement et reconstruction du contenu) “désarme” efficacement toutes les menaces basées sur des fichiers, y compris les menaces connues et inconnues, les menaces complexes et compatibles avec les bacs à sable, ainsi que les menaces dotées de technologies d’évitement des logiciels malveillants telles que les logiciels malveillants totalement indétectables, la détection VMware, l’obscurcissement et bien d’autres encore.

OPSWAT Deep CDR

La technologie OPSWAT Deep CDR est leader sur le marché et offre d’excellentes caractéristiques telles que le traitement d’archives à plusieurs niveaux, la précision de la régénération des fichiers et la prise en charge de plus de 100 types de fichiers.

Nous fournissons des informations détaillées sur ce qui est désinfecté et comment – ce qui vous permet de faire des choix éclairés et de définir des configurations adaptées à votre cas d’utilisation.

Nous fournissons des fichiers sécurisés dans lesquels 100 % des menaces sont éliminées en quelques millisecondes, de sorte que votre flux de travail n’est pas interrompu.

Facteurs clés de différenciation

- Prise en charge d’un large éventail de formats de fichiers (plus de 100), y compris des formats régionaux tels que JTD et HWP

- Nettoyage récursif de fichiers complexes tels que les archives imbriquées, les documents incorporés, les pièces jointes et les liens hypertextes

- Offre des options de configuration flexibles pour chaque format de fichier, permettant à l’administrateur d’inclure ou d’exclure les objets intégrés qui doivent être supprimés ou nettoyés.

- Maintien de la facilité d’utilisation et de la fonctionnalité des fichiers après la purge

- Fournit des rapports détaillés sur les composants décontaminés, accessibles via l’API mais également visibles dans la console de gestion.

- Intégration avec OPSWAT Multiscanning, y compris la détection avancée des menaces

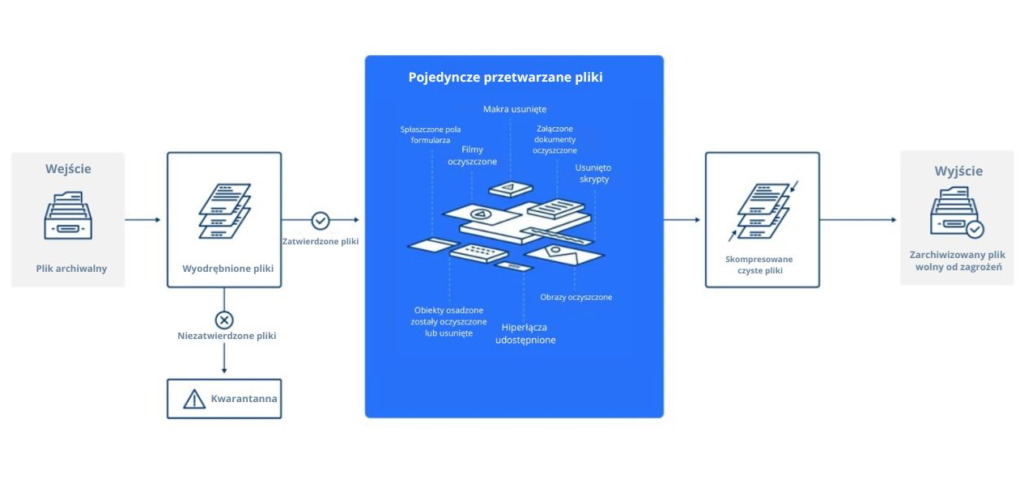

Comment fonctionne le CDR profond

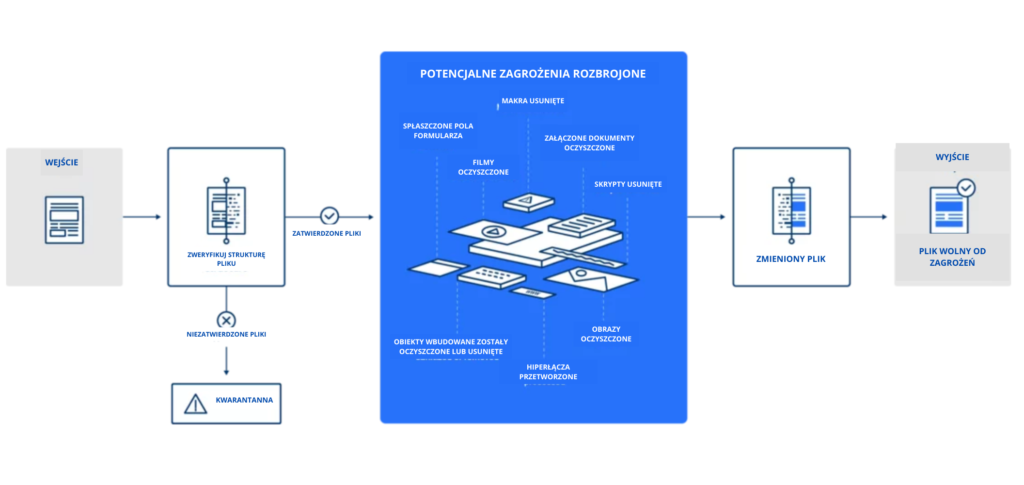

1 Les fichiers sont évalués et vérifiés lorsqu’ils entrent dans le système de purification afin de s’assurer de leur type et de leur cohérence. Les extensions de fichiers sont examinées afin que des fichiers apparemment complexes ne paraissent pas plus simples et soient signalés comme des contenus malveillants, ce qui permet d’alerter les organisations lorsqu’elles font l’objet d’une attaque.

(2) Les éléments du fichier sont séparés en composants distincts et les éléments malveillants sont supprimés ou purgés.

3. les fichiers sont reconstruits selon un processus rapide et sécurisé. Les métadonnées et toutes les caractéristiques des fichiers sont reconstituées.

4 Les nouveaux fichiers sont recompilés, renommés et livrés – en préservant l’intégrité de la structure du fichier afin que les utilisateurs puissent l’utiliser en toute sécurité sans en perdre la convivialité.

Processus de nettoyage approfondi du CDR et des données

Document unique

Fichier d'archive

Caractéristiques et avantages

Plus de 100 types de fichiers pris en charge

Nettoyer et reconstruire plus de 100 types de fichiers courants, en veillant à ce que chaque fichier soit entièrement utilisable avec un contenu sécurisé. Les types de fichiers pris en charge comprennent les fichiers PDF, Microsoft Office, HTML et de nombreux fichiers images. Les formats de fichiers spécifiques à une langue ou à une région, tels que les fichiers JTD et HWP, sont également pris en charge.

Plus de 200 options de conversion de fichiers

La conversion configurable des fichiers permet de changer de format (par exemple, convertir un fichier .jpg en fichier .bmp, puis en fichier .pdf, puis à nouveau en .jpg). De nombreuses conversions empêchent les menaces basées sur des documents de pénétrer dans des réseaux hautement sécurisés.

Plus de 4500 vérifications de types de fichiers

Vérifier plus de 4 500 types de fichiers pour lutter contre les attaques de faux fichiers et détecter les fichiers apparemment complexes qui ne ressemblent en rien aux fichiers plus simples.

Capacité x30

Pour une prévention rapide et efficace, Deep CDR est en moyenne 30 fois plus rapide que l’analyse en bac à sable et empêche les logiciels malveillants (y compris ceux de type “zero-day”) conçus pour échapper à la détection en bac à sable.

Intégration avec plus de 30 moteurs

S’intègre à OPSWAT Multiscanning, alertant les utilisateurs en cas d’attaque. Il offre une visibilité sur l’ensemble des canaux et des points d’entrée des fichiers, y compris les pièces jointes aux courriels, les fichiers sur les appareils mobiles et les téléchargements par navigateur, ce qui renforce la sécurité dans l’ensemble de l’organisation.

Flux de travail configurable

Ajustez l’ordre des étapes Multiscanning et Deep CDR pour différents points d’entrée de fichiers. En fonction des canaux d’origine des fichiers, il peut être souhaitable de nettoyer d’abord les fichiers externes, de fournir aux utilisateurs une version nettoyée, puis d’analyser les fichiers originaux afin d’obtenir une visibilité totale de la matrice d’attaque.