Ne vous fiez pas aux fichiers. Ne faites pas confiance aux appareils. Notre philosophie de la confiance zéro

Ne vous fiez à aucun fichier. Ne faites confiance à aucun appareil. Philosophie de la confiance zéro.

Pourquoi OPSWAT ?

Aujourd’hui, les entreprises sont en proie aux cyberattaques. Les acteurs de la menace lancent des attaques par tous les canaux disponibles et, dans le même temps, les coûts de sécurité augmentent.

Pour relever les défis auxquels sont confrontées les entreprises d’aujourd’hui et couper court aux attaques courantes, nous proposons deux plates-formes de produits : MetaDefender pour la prévention des menaces et MetaAccess pour le contrôle d’accès au cloud et la conformité des terminaux. Nos principes directeurs : ne faire confiance à aucun fichier. Ne faire confiance à aucun appareil.

OPSWAT MetaDefender

Plateforme de cybersécurité complète pour la prévention et la détection des menaces de cybersécurité avancées.

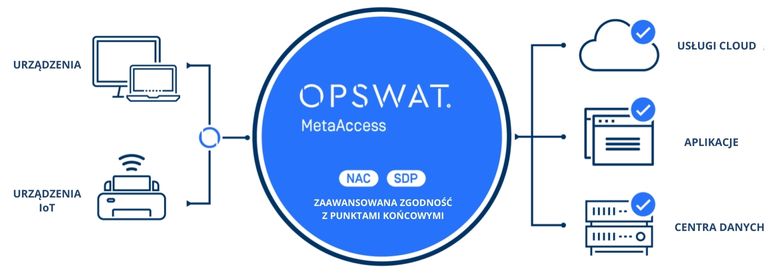

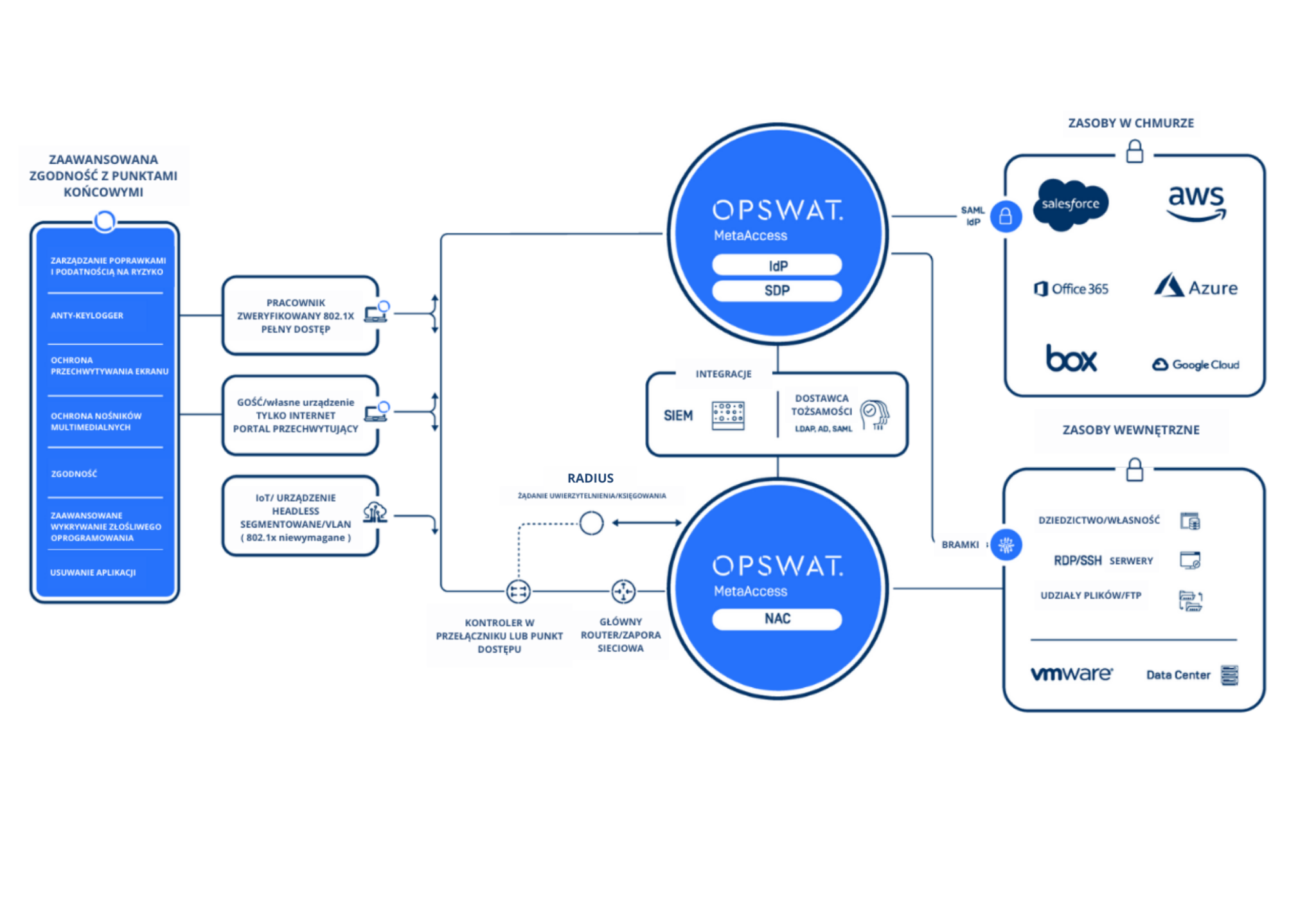

OPSWAT MetaAccess

Assurez-vous que les appareils sont conformes aux normes de sécurité avant d’accéder aux applications en nuage ou aux ressources sur site, tout en offrant une visibilité à l’échelle de l’entreprise sur un seul panneau.

Pourquoi MetaDefender ?

Les entreprises investissent plus de ressources que jamais dans la cybersécurité – et pourtant, de plus en plus de violations se produisent chaque année. Des milliers de solutions de prévention des menaces sont disponibles sur le marché, mais la plupart d’entre elles présentent un défaut fondamental : elles sont basées sur la détection, mais celle-ci n’est jamais parfaite à 100 %.

C’est pourquoi notre plateforme de prévention des menaces avancées, MetaDefender, n’est pas uniquement basée sur la détection.

MetaDefender utilise un système unique de désarmement en profondeur et de reconstruction du contenu OPSWAT (Deep CDR) pour éliminer complètement les menaces des fichiers en reconstruisant les fichiers, supprimant ainsi le contenu actif et les scripts potentiellement malveillants. MetaDefender complète le désarmement en profondeur et la reconstruction du contenu par un multiscanning, une évaluation des vulnérabilités basée sur les fichiers et une prévention proactive de la perte de données (Proactive DLP).

Pourquoi MetaAccess ?

La transition des entreprises vers l’informatique en nuage, les applications SaaS et les environnements BYOD (Bring Your Own Device) au cours de la dernière décennie a éliminé le périmètre traditionnel du réseau, rendant la plupart des solutions de contrôle d’accès au réseau (NAC) obsolètes.

Pour répondre aux défis des environnements actuels basés sur le cloud et fournir aux administrateurs une solution de contrôle d’accès au cloud, nous avons créé MetaAccess. MetaAccess assure la sécurité des applications et des données SaaS dans le nuage. Permet l’accès en fonction de l’état et de la conformité de l’appareil pour aider les administrateurs à empêcher les appareils à risque de se connecter aux données sensibles du cloud et aux applications SaaS.

Des solutions pour protéger les infrastructures critiques

- Solutions inter-domaines

- Accès sécurisé

- Sécurité du transfert de fichiers

- Analyse des logiciels malveillants

- Sécurité du courrier électronique

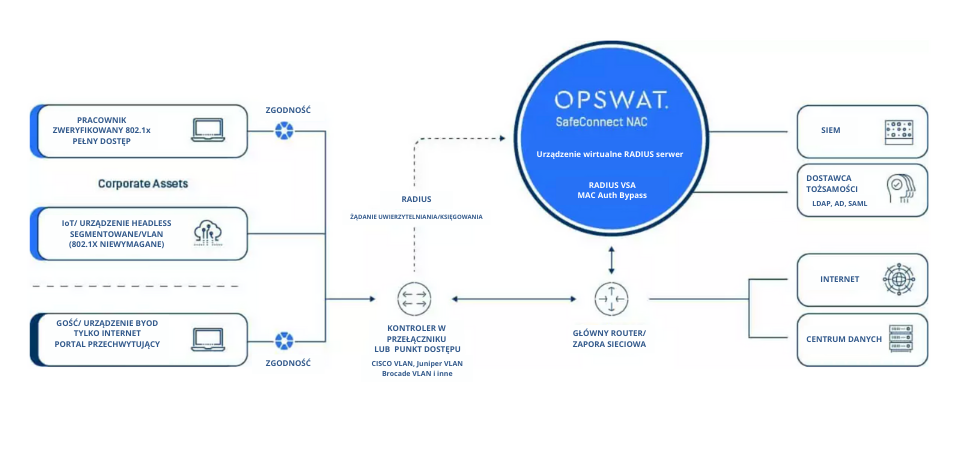

- Contrôle d’accès au réseau

Solutions inter-domaines

Les infrastructures critiques doivent déplacer des données et des appareils en toute sécurité entre des domaines de réseau isolés.

Comment sécuriser les transferts de fichiers au sein de l’entreprise, en particulier pour les appareils sur lesquels vous n’avez aucun contrôle ?

Le transfert de fichiers dans, à travers et hors des environnements sécurisés est problématique. Les fichiers entrant par le biais de supports portables et d’appareils transitoires présentent des risques d’infection. Les fichiers stockés peuvent faire l’objet d’attaques de type « zero-day », qui passent temporairement inaperçues et sont dormantes sur les serveurs. En permettant aux fichiers de quitter les environnements sécurisés, on risque de laisser échapper des données sensibles. OPSWAT aide à gérer et à sécuriser le transfert de données ou d’appareils dans des environnements de réseaux segmentés et sans espace aérien.

Accès sécurisé

Faire confiance au terminal pour accéder au nuage et aux réseaux locaux

La prolifération du BYOD et des applications basées sur le cloud, ainsi que le besoin croissant d’accès à distance aux données de l’entreprise, ont accéléré la demande d’accès sécurisé, y compris la surveillance des appareils non gérés et la conformité. Il est plus important que jamais d’aller au-delà des tests de base tels que le niveau du système d’exploitation et la protection antivirus pour inclure les supports amovibles, les applications indésirables, les enregistreurs de frappe et la protection contre les captures d’écran. Comment vérifier que chaque appareil de votre entreprise est conforme aux normes de sécurité avant d’accéder à une application ou à un réseau, indépendamment de l’endroit d’où il se connecte ou de l’endroit où se trouvent vos données ? Parallèlement, en plus d’assurer la sécurité des appareils, les organisations ont besoin d’un accès sécurisé aux réseaux, aux applications et aux données.

Comment OPSWAT peut-il vous aider ?

La solution OPSWAT offre une plateforme intégrée unique pour répondre à chacun de ces défis et complexités. Elle occupe une position unique pour garantir que, où que soient vos données et où que soit l’utilisateur, l’accès et l’appareil seront sécurisés et conformes à vos politiques de sécurité. La mise en œuvre d’un accès sécurisé pour les utilisateurs distants et locaux et la garantie de la conformité des terminaux pour les appareils gérés, le BYOD et l’IoT peuvent prendre des mois, voire un an, et nécessiter des ingénieurs et des administrateurs réseau seniors ainsi que des consultants externes.

Sécurité du transfert de fichiers

Solution de sécurité pour le transfert de fichiers

Le transfert de fichiers est essentiel au bon fonctionnement d’une organisation et est nécessaire à la collaboration entre les employés de l’organisation et à l’augmentation de la productivité des utilisateurs. Ils constituent un élément essentiel de la plupart des applications et services web. Cependant, ils présentent un risque sérieux pour la sécurité, car les cybercriminels peuvent compromettre vos serveurs ou l’ensemble de votre système en envoyant des fichiers malveillants. Les mécanismes traditionnels de détection et de prévention ne suffisent pas à empêcher les cybercriminels de tenter de télécharger du contenu malveillant pour pénétrer dans votre environnement et voler vos données. L’intégration des multiples solutions nécessaires pour évaluer les fichiers suspects et détecter les fuites de données confidentielles est coûteuse et prend du temps. Les entreprises ont besoin d’une couche de protection solide entre les fichiers qu’elles transfèrent et leur réseau.

Pourquoi avez-vous besoin de protection ?

Protégez vos utilisateurs

- Autorisez-vous le contenu généré par l’utilisateur ou le contenu externe (CV, factures, formulaires, installateurs, correctifs, etc.) dans votre organisation ?

- Disposez-vous d’un portail client permettant aux utilisateurs de télécharger des informations ou des fichiers ?

- Mettez-vous des outils de collaboration ou des services de partage de fichiers à la disposition de vos partenaires et clients ?

- Pouvez-vous faire confiance à chaque fichier ou programme d’installation téléchargé ou partagé par votre personnel ?

Les attaquants peuvent cibler les utilisateurs finaux et infecter leurs systèmes. Ils peuvent leur voler des informations sensibles et des informations personnelles identifiables. Votre plateforme de collaboration et d’hébergement peut héberger et distribuer par inadvertance des échantillons malveillants pouvant contenir du contenu ou des données illégales, offensantes ou protégées par le droit d’auteur, ce qui peut entraîner des amendes réglementaires, des litiges coûteux et une mauvaise publicité.

Protégez votre infrastructure

- Vous êtes une grande institution financière qui accepte des demandes de prêts hypothécaires ou de crédits, des coordonnées bancaires, etc. ou qui stocke des données critiques telles que des numéros de cartes de crédit ou des informations personnelles concernant des millions de clients ?

- Vous êtes un prestataire de soins de santé qui reçoit et stocke des données sensibles sur les patients ?

- Pouvez-vous faire confiance à tous les fichiers externes téléchargés vers des applications web ?

Les pirates peuvent contourner la sécurité et télécharger un nouveau fichier ou écraser un fichier existant, ce qui peut être utilisé pour lancer une attaque côté serveur. Ils peuvent alors prendre le contrôle de votre serveur et de vos données, désactiver votre site web/application, vous demander une rançon, vendre/divulguer des informations sensibles ou télécharger d’autres fichiers malveillants sur votre système.

Analyse des logiciels malveillants

Qu'est-ce que l'analyse des logiciels malveillants ?

L’analyse des logiciels malveillants consiste à étudier la menace, l’intention et la fonctionnalité d’un logiciel malveillant. Ce processus révélera le type, la nature des logiciels malveillants et les méthodes d’attaque, etc., ce qui permettra aux personnes chargées de répondre aux incidents, aux chercheurs sur les menaces et aux analystes de la sécurité d’isoler les incidents de sécurité et d’y répondre rapidement et efficacement, tout en trouvant la cause première des cyberattaques et en améliorant leurs défenses afin de protéger leurs réseaux. l’infrastructure.

Il existe généralement trois types d’analyse des logiciels malveillants :

- L’analyse statique analyse les programmes malveillants sans les exécuter, principalement à l’aide de techniques de détection basées sur les signatures et de techniques de détection heuristiques.

- L’analyse dynamique analyse le comportement des logiciels malveillants lorsqu’ils sont exécutés dans un environnement isolé qui n’affecte pas le système réel.

- L’analyse hybride combine l’analyse statique et l’analyse dynamique, offrant aux analystes de logiciels malveillants les avantages des deux approches.

Que proposent les solutions OPSWAT ?

- Préservez la confidentialité de vos fichiers

- Maximisez votre taux de détection des logiciels malveillants

- Exécuter des logiciels malveillants en toute sécurité grâce à l’analyse comportementale

- Tirer parti de l’analyse des menaces en temps réel

- Détecter et prévenir les logiciels malveillants de type « zero-day » et les logiciels malveillants évasifs

- Rapport d’analyse automatique complet

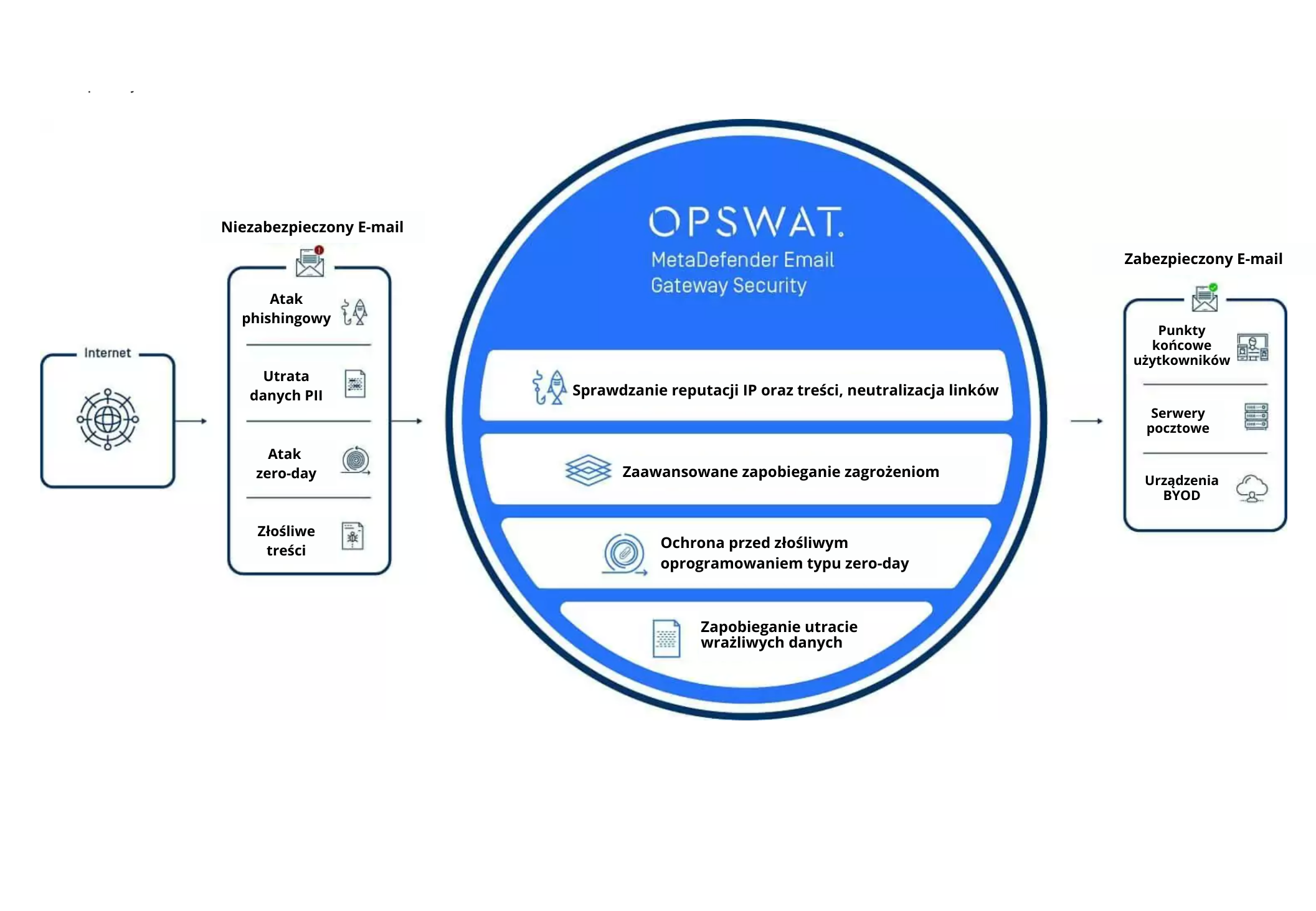

Sécurité du courrier électronique

94% des attaques de logiciels malveillants utilisent le courrier électronique

Le nombre de logiciels malveillants augmente à un rythme important (900 millions de nouvelles attaques de logiciels malveillants en 2019), ce qui pose des risques accrus pour toute organisation. 94 % des logiciels malveillants sont encore lancés par courrier électronique, ce qui coûte aux entreprises plus de 1,7 milliard de dollars, selon le FBI.

Parce que ces menaces avancées peuvent contourner de nombreuses applications de détection des logiciels malveillants, OPSWAT suit une philosophie de confiance ZÉRO : ne faire confiance à aucun fichier, à aucun appareil.

Protégez votre entreprise grâce à la sécurité du courrier électronique

OPSWAT offre quatre avantages clés dans la lutte contre les menaces véhiculées par le courrier électronique :

- Protéger les utilisateurs contre les spams et les attaques BEC

- Utiliser des technologies de prévention contre les attaques ciblées de type « zero-day ».

- Analyse avec la meilleure solution de protection contre les logiciels malveillants, analysant les courriels avec 20 moteurs de protection contre les logiciels malveillants pour la protection la plus précoce contre les épidémies de logiciels malveillants.

- Respecter les réglementations sectorielles telles que PCI, HIPAA, GLBA, RODO et FINRA, en empêchant les courriers électroniques d’entrer ou de sortir de votre organisation avec un contenu confidentiel.

Contrôle d'accès au réseau

Le contrôle d'accès au réseau (NAC) offre une visibilité en temps réel du réseau et empêche les appareils BYOD, IOT et autres appareils à risque d'accéder aux ressources du réseau.

Avec l’augmentation du nombre et des types d’appareils accédant au réseau, il est important d’assurer la visibilité de tous les appareils et de leur emplacement sur le réseau. Cela permet d’éviter que des appareils incompatibles ou à risque n’accèdent au réseau ou aux applications. Les solutions NAC permettent une gestion complète des politiques et du cycle de vie des équipements.

Que se passe-t-il si je ne mets pas en œuvre la solution NAC ?

Sans NAC, il est difficile de s’assurer que l’on connaît tous les éléments de son réseau, que l’on peut bloquer les accès non autorisés et que tous les appareils sont sécurisés. Il est également beaucoup plus difficile de démontrer le respect des règles internes et des réglementations externes.

Ne faites confiance à aucun fichier. Ne faites confiance à aucun dispositif.

Clients d'OPSWAT

Partenaires technologiques d'OPSWAT

La plate-forme OPSWAT comme outil de protection des secteurs critiques

Vérifier l’application de tous les produits proposés au sein de la plateforme MetaDefender et MetaAccess.

Défis

Les organisations gouvernementales ont été ciblées et leurs vulnérabilités exploitées par des menaces telles que Stuxnet et Flame, entre autres. a conduit à la publication de documents confidentiels sur WikiLeaks. Les rapports indiquent que les cyber-attaques contre les gouvernements ont considérablement augmenté ces dernières années et qu’elles devraient constituer la menace la plus importante pour les États-Unis et l’Europe dans un avenir proche. Les organisations gouvernementales doivent être en mesure de se protéger contre les menaces non autorisées qui pénètrent dans leurs systèmes, ainsi que contre la perte de données sensibles.

Solutions

Les solutions OPSWAT de Metadefender aident les organisations gouvernementales à sécuriser leurs réseaux contre les menaces externes et la perte de données en permettant le contrôle des flux de données vers et depuis les réseaux sécurisés. Metadefender protège contre le risque d’intrusion de logiciels malveillants en permettant de configurer des filtres détaillés pour inspecter et « stériliser » les données numériques. De nombreuses organisations utilisent Metadefender comme point de contrôle pour les supports sécurisés externes tels que les clés USB, les CD, les DVD et les cartes mémoire qui sont scannés. Les organisations peuvent interdire les dispositifs externes à l’intérieur du réseau et connecter les kiosques à un FTP sécurisé, de sorte que les fichiers scannés et approuvés puissent être envoyés à l’intérieur. Metadefender peut également intégrer des moteurs de prévention des fuites et des pertes de données pour vérifier les fichiers qu’un employé ou un sous-traitant est sur le point d’emporter à l’extérieur.

OPSWAT Metascan Metascan utilise une technologie de moteur anti-malware multiple pour analyser le contenu et est utilisé par de nombreuses organisations préoccupées par les transferts de fichiers entre réseaux sécurisés. En intégrant Metascan dans le processus de transfert existant, les organisations gouvernementales peuvent analyser chaque fichier à l’aide de plusieurs moteurs antivirus pour s’assurer qu’il est « propre », avant de l’envoyer à des réseaux présentant un risque plus élevé.

Défis

Les services publics et les installations nucléaires sont constamment vulnérables aux cyberattaques et doivent faire face à la menace d’infections par des logiciels malveillants tels que Stuxnet. C’est pourquoi des réglementations gouvernementales ont été mises en œuvre, exigeant de ces organisations qu’elles se protègent contre les cyberattaques.

Solution

Afin de se conformer aux nouvelles réglementations, qui imposent une protection contre la pénétration de logiciels malveillants dans une organisation de plusieurs manières, de nombreux services publics ont utilisé les solutions OPSWAT pour s’assurer que les menaces ne s’introduisent pas par le biais de clés USB, de cartes mémoire ou de CD/DVD que les employés et les sous-traitants emportent avec eux. OPSWAT Metadefender permet de contrôler les données entrant dans un réseau sécurisé, en permettant la configuration de plusieurs filtres de contenu basés sur le type de fichier, la taille du fichier, les résultats de l’analyse du moteur anti-malware et plus encore. Cela permet aux services publics de créer un mode sécurisé de flux de données et de conformité.

Défis

Les organisations du secteur financier sont responsables d’une quantité importante de données confidentielles qu’elles doivent protéger contre le nombre croissant de cyber-attaques ciblant le secteur. Les institutions financières doivent se conformer à des réglementations strictes qui les obligent à protéger de manière adéquate les données confidentielles.

Les institutions financières sont tenues par la loi de protéger les informations et les données sensibles des clients. L’une des exigences est de mettre en œuvre des mesures pour prévenir, détecter et répondre aux cyber-attaques, aux intrusions ou à d’autres urgences du système.

Payment Card Industry Data Security Standard (PCI DSS) – Les exigences de la norme PCI DSS s’appliquent à toutes les organisations qui stockent, traitent ou transmettent des données relatives aux titulaires de cartes. L’une des exigences imposées par PCI est l’utilisation et la mise à jour régulière d’un logiciel antivirus. Les normes stipulent qu’un logiciel antivirus doit être utilisé sur tous les systèmes susceptibles d’être attaqués par des logiciels malveillants afin de protéger les systèmes contre les menaces actuelles et émergentes. En outre, les mécanismes antivirus doivent être à jour, actifs et capables de générer des journaux à des fins d’inspection. En outre, les entreprises doivent se protéger contre les menaces avancées utilisant des logiciels malveillants non standard qui peuvent ne pas être détectés par les logiciels antivirus traditionnels.

Securities and Exchange Commission – Bien que les obligations d’information actuelles ne traitent pas spécifiquement de la cybersécurité, les orientations de la Division of Corporation Finance de la Commission indiquent que les facteurs de risque liés à la sécurité des données sont importants et que les entreprises publiques doivent assurer la sécurité dans le cadre de leurs procédures d’information habituelles. La mise en œuvre des meilleures pratiques en matière de cybersécurité pour prévenir les violations de données contribuera à limiter l’exposition et la responsabilité de l’entreprise dans ce domaine.

Outre l’obligation de protéger les données des clients, les organisations sont également confrontées à des coûts considérables en cas de violation des données, ce qui accroît l’importance du maintien de la sécurité des données. Afin de protéger les données et de résister aux cyberattaques, les organisations doivent sécuriser le réseau contre les menaces provenant de sources externes telles que le courrier électronique, les appareils multimédias externes, les utilisateurs utilisant l’accès à distance, et elles doivent également s’assurer que les données ne sont pas divulguées sur des appareils perdus ou volés.

Solution

Les solutions OPSWAT basées sur des moteurs d’analyse multi-malware permettent d’assurer une protection contre les logiciels malveillants connus et inconnus provenant de diverses sources. Ils réduisent l’exposition à d’éventuelles violations de données et aident les institutions financières à répondre aux exigences en matière de sécurité.

Protection avancée contre les logiciels malveillants :

Metascan offre une protection avancée contre les logiciels malveillants qui peuvent cibler les serveurs, les postes de travail, les proxys Internet, les serveurs de messagerie et les systèmes de transfert de fichiers sécurisés. Metascan offre un balayage multiple avec un maximum de 30 moteurs anti-malware. L’utilisation de plusieurs moteurs anti-programmes malveillants permet d’augmenter considérablement le taux de détection des programmes malveillants et de détecter plus rapidement les nouvelles menaces. Pour se protéger contre les menaces, y compris les attaques avancées de type « zero-day » et les attaques ciblées, Metascan propose une technologie d' »assainissement » des données qui supprime les éventuelles menaces intégrées en convertissant les fichiers dans un format différent, par exemple en convertissant un document Word au format PDF et vice-versa. Grâce à l’utilisation de plusieurs moteurs d’analyse et de technologies d’assainissement des données, les réseaux sécurisés peuvent bénéficier d’une protection optimale contre les menaces connues et inconnues. Metascan peut aider à prévenir les cyber-attaques et à assurer la conformité avec les lois, les exigences PCI DSS, FSA, etc…..

Sécurité du courrier électronique :

Le « Spear phishing » est un vecteur de cyberattaque très répandu. Les courriels d’hameçonnage incitent le destinataire à cliquer sur un lien ou à ouvrir une pièce jointe, ce qui installe un logiciel malveillant et permet d’accéder au système. Avec Metascan Mail Agent ou Policy Patrol Mail Security, toutes les pièces jointes seront analysées par plusieurs moteurs anti-malware et, avec Policy Patrol Mail Security, toute menace inconnue intégrée peut être supprimée en modifiant le format du fichier joint. En outre, grâce à la technologie de vérification du type de fichier, les pièces jointes qui tentent d’usurper le format du fichier peuvent être bloquées. En détectant et en empêchant les tentatives de spear phishing, les systèmes d’infrastructures critiques peuvent être protégés contre les menaces et les accès non autorisés. En outre, Policy Patrol Security for Exchange peut effectuer une inspection du contenu et empêcher l’envoi de courriels contenant, par exemple, des données de cartes de crédit, ce qui permet de respecter la norme PCI DSS.

Sécurité des médias mobiles :

Les supports portables (tels que les clés USB, les CD/DVD et les appareils mobiles) constituent un autre moyen pour les cybercriminels d’accéder à un système. L’un des moyens connus est le ver Stuxnet, qui s’est propagé par l’intermédiaire d’une clé USB infectée. Metadefender, largement utilisé, garantit que tous les appareils amovibles apportés par les employés, les sous-traitants ou les fournisseurs sont d’abord analysés à l’aide de plusieurs moteurs antivirus et ne contiennent pas de virus avant d’être autorisés à fonctionner sur un réseau sécurisé. Metadefender peut être installé sur un terminal ou un kiosque et peut être utilisé comme point de contrôle pour protéger contre les menaces liées aux supports portables, prévenant ainsi les risques de violation de données.

Défis

Le secteur de l’énergie, qui comprend les industries pétrolières, gazières et chimiques, l’électricité et le charbon, ainsi que les énergies renouvelables, est constamment vulnérable aux cyberattaques. Parmi les attaques les plus connues dans le secteur de l’énergie, on peut citer « Energy Bear » (qui utilise le cheval de Troie Havex) et Icefog (qui utilise une porte dérobée appelée Javafog). Le secteur de l’énergie est particulièrement vulnérable car il détient une propriété intellectuelle précieuse et fournit des services essentiels qui peuvent être la cible d’hacktivistes ou de personnes extérieures ayant des intentions de sabotage et de déstabilisation. Avec des systèmes existants construits il y a plusieurs dizaines d’années et qui n’ont pas été conçus pour faire face aux cyberattaques, le secteur de l’énergie est confronté à un autre défi, celui d’investir dans des mesures de cybersécurité pour les systèmes. Avec l’augmentation des cyberattaques de plus en plus sophistiquées, le secteur de l’énergie doit se tenir au courant de l’évolution du paysage des menaces. Les réglementations en matière de cybersécurité ont été renforcées. Les normes obligent les installations énergétiques à obtenir un niveau élevé d’assurance que leurs systèmes critiques sont protégés contre les cyberattaques en appliquant des contrôles de flux d’informations, des contrôles d’accès aux appareils mobiles et portables et en recherchant les logiciels malveillants sur les appareils.

Solution

OPSWAT propose une approche à plusieurs niveaux afin d’aider les entreprises du secteur de l’énergie à se protéger contre les cyberattaques et à sécuriser les différents flux de données entrant et sortant de l’organisation. Les solutions OPSWAT permettent une meilleure détection des menaces connues et inconnues (y compris les menaces avancées). Les mesures de sécurité du courrier électronique et l’analyse des supports mobiles offrent une protection importante aux systèmes d’infrastructure critiques.

Protection avancée contre les logiciels malveillants :

Metascan offre une protection avancée contre les logiciels malveillants qui peuvent cibler les serveurs, les postes de travail, les proxys Internet, les serveurs de messagerie et les systèmes de transfert de fichiers sécurisés. Metascan offre un balayage multiple avec un maximum de 30 moteurs anti-malware. L’utilisation de plusieurs moteurs anti-programmes malveillants permet d’augmenter considérablement le taux de détection des programmes malveillants et de détecter plus rapidement les nouvelles menaces. Pour se protéger contre les menaces, y compris les attaques avancées de type « zero-day » et les attaques ciblées, Metascan propose une technologie d' »assainissement » des données qui supprime les éventuelles menaces intégrées en convertissant les fichiers dans un format différent, par exemple en convertissant un document Word au format PDF et vice-versa. Grâce à l’utilisation de plusieurs moteurs d’analyse et de technologies d’assainissement des données, les réseaux sécurisés peuvent bénéficier d’une protection optimale contre les menaces connues et inconnues.

Sécurité du courrier électronique :

Le « spear phishing » est un vecteur de cyberattaque très répandu, notamment le cheval de Troie Havex et le virus Shamoon qui ciblent le secteur de l’énergie. Comme les attaques de spear phishing ne ciblent qu’un petit nombre de personnes, elles sont plus difficiles à détecter par un filtre anti-spam ordinaire ou un moteur anti-virus unique. Les courriels d’hameçonnage incitent le destinataire à cliquer sur un lien ou à ouvrir une pièce jointe, ce qui installe un logiciel malveillant et permet d’accéder au système. Avec Metascan Mail Agent ou Policy Patrol Mail Security, toutes les pièces jointes seront analysées par plusieurs moteurs anti-malware et, avec Policy Patrol Mail Security, toute menace inconnue intégrée peut être supprimée en modifiant le format du fichier joint. En outre, grâce à la technologie de vérification du type de fichier, les pièces jointes qui tentent d’usurper le format du fichier peuvent être bloquées. En détectant et en empêchant les tentatives de spear phishing, les systèmes d’infrastructures critiques peuvent être protégés contre les menaces et les accès non autorisés.

Sécurité des médias mobiles :

Les supports portables (tels que les clés USB, les CD/DVD et les appareils mobiles) constituent un autre moyen pour les cybercriminels d’accéder à un système. L’un des moyens connus est le ver Stuxnet, qui s’est propagé par l’intermédiaire d’une clé USB infectée. Largement utilisé dans l’industrie nucléaire, Metadefender s’assure que tous les appareils amovibles apportés par les employés, les sous-traitants ou les fournisseurs sont d’abord analysés avec plusieurs moteurs antivirus et ne contiennent pas de virus avant d’être autorisés à fonctionner sur un réseau sécurisé. Metadefender peut être installé sur une station de travail ou un kiosque, et est généralement utilisé comme point de contrôle pour protéger les infrastructures, les environnements contrôlés par SCADA, les systèmes de contrôle industriel (ICS) et les systèmes de contrôle des processus contre le risque d’infection par des supports amovibles.

Défis

Plusieurs incidents survenus ces dernières années, notamment de fausses alertes critiques provoquées par McAfee et Microsoft Security Essentials, ont mis en évidence les problèmes résultant de l’identification erronée de binaires détectés comme des menaces par n’importe quel moteur anti-programmes malveillants (que ce soit à tort ou à raison) : dans d’innombrables cas, les clients ont perdu du temps et des ressources pour résoudre le problème. Bien que les fabricants de logiciels ne puissent pas se prémunir totalement contre de telles situations, des précautions appropriées doivent être prises pour pouvoir détecter efficacement les logiciels malveillants.

Les développeurs de logiciels doivent également relever le défi de la compatibilité de leurs applications avec d’autres technologies. Les incompatibilités peuvent entraîner une expérience désagréable pour les utilisateurs, réduire les performances et même provoquer une panne du système. Les fabricants de systèmes anti-programmes malveillants doivent évaluer l’incompatibilité des appareils avec les logiciels avant de les installer. Les fournisseurs d’applications de sécurité doivent s’assurer que leurs produits sont compatibles avec le large éventail de technologies et de solutions réseau utilisées pour travailler à distance, afin que les clients puissent bénéficier d’une aide et d’une assistance à distance et obtenir des informations sur l’état de leur ordinateur.

Solution

Metascan est idéal pour les développeurs de logiciels afin d’analyser les fichiers binaires avant leur publication. En analysant les principaux moteurs antivirus, les fabricants peuvent identifier les menaces ou les faux positifs qui doivent être supprimés avant la sortie d’un nouveau logiciel. De nombreux fabricants sont également en mesure d’intégrer Metascan dans leurs solutions pour compléter l’offre avec une fonctionnalité multi-scan.

AppRemover permet au fournisseur de logiciels anti-programmes malveillants d’identifier les logiciels anti-programmes malveillants existants sur le PC de l’utilisateur final avant l’installation et offre la possibilité de les désinstaller, afin d’éviter les complications liées à l’exécution de plusieurs applications anti-programmes malveillants. Cela garantit une installation sans faille pour les utilisateurs et réduit le nombre de problèmes signalés au fabricant.

La certification OPSWAT vérifie la compatibilité des applications de sécurité des postes de travail avec les technologies de pointe et les solutions réseau, de sorte que les utilisateurs rencontrent moins de problèmes lorsqu’ils essaient de se connecter.

Défis

Avec l’apparition quotidienne de nouveaux logiciels malveillants, l’identification et l’analyse des menaces deviennent une tâche de plus en plus difficile. Les chercheurs en logiciels malveillants qui s’efforcent d’améliorer la protection contre les menaces disposent d’un grand nombre d’échantillons de logiciels malveillants avancés à analyser, et les équipes d’enquêteurs qui s’efforcent d’identifier les cybercriminels disposent d’un grand nombre de fichiers non identifiés dans lesquels ils doivent se frayer un chemin. Ces groupes ont besoin d’un processus plus rapide et plus automatisé pour classer les menaces connues afin de pouvoir concentrer leurs efforts sur les fichiers inconnus nécessitant une analyse.

Solution

Metascan propose des solutions d’analyse automatisée qui peuvent être intégrées dans les processus des chercheurs de logiciels malveillants afin d’améliorer la rapidité, l’efficacité et la précision. En identifiant les menaces connues, Metascan réduit le volume des fichiers qui doivent être envoyés pour une analyse plus approfondie, ce qui permet aux clients d’utiliser leurs ressources plus efficacement. OPSWAT intègre également ses solutions à plusieurs technologies dites « vertes ». « virtual test sandbox technology » (technologie de bac à sable) afin de fournir une solution complète et intégrée aux « chercheurs de logiciels malveillants ».

Défis

Les entreprises du secteur de la santé et les établissements de soins doivent prendre des précautions supplémentaires pour garantir le respect de la confidentialité des données des patients, comme l’exigent le GIODO et l’HIPAA. Les organisations doivent protéger de manière adéquate la confidentialité des informations électroniques protégées sur la santé qu’elles collectent, créent, conservent ou transmettent. Lorsque ces données confidentielles sont (de plus en plus) violées, les organismes de soins de santé s’exposent à des coûts importants liés aux conséquences de la violation.

Solution

Les technologies d’OPSWAT offrent des solutions idéales à chacun de ces défis auxquels sont confrontés les établissements d’enseignement d’aujourd’hui. AppRemover force la désinstallation des anciennes applications de sécurité afin que les nouvelles puissent être installées sur tous les ordinateurs des étudiants et des professeurs. Metascan protège les serveurs de courrier électronique et de téléchargement de fichiers en analysant les fichiers entrants à l’aide d’un mécanisme de plusieurs moteurs antivirus, ce qui permet de s’assurer que les logiciels malveillants ne pénètrent pas dans le réseau. De nombreuses universités utilisent également Metascan pour leurs départements informatiques afin de faciliter la recherche sur les logiciels malveillants.

Les universités qui choisissent des solutions réseau de fournisseurs tels que Juniper, Cisco ou autres pour permettre aux étudiants et aux universitaires d’accéder à des ressources protégées peuvent spécifier une liste d’applications anti-programmes malveillants approuvées en sélectionnant des applications certifiées par OPSWAT. Ces applications seront compatibles avec les solutions réseau de l’université et la vidéo d’OPSWAT permettra également d’expliquer aux étudiants pourquoi ils devraient utiliser les applications anti-malware de cette liste, afin de réduire le nombre de questions adressées au service d’assistance.

Défis

Les entreprises du secteur de la santé et les établissements de soins doivent prendre des précautions supplémentaires pour garantir le respect de la confidentialité des données des patients, comme l’exigent le GIODO et l’HIPAA. Les organisations doivent protéger de manière adéquate la confidentialité des informations électroniques protégées sur la santé qu’elles collectent, créent, conservent ou transmettent. Lorsque ces données confidentielles sont (de plus en plus) violées, les organismes de soins de santé s’exposent à des coûts importants liés aux conséquences de la violation.

Solution

De nombreuses violations de données confidentielles pourraient être évitées en s’assurant que les bonnes applications et les bons paramètres de sécurité sont en place sur les postes de travail. Un logiciel de cryptage correctement configuré, par exemple, peut protéger les données sensibles d’un appareil, tandis que la surveillance des milliers d’appareils utilisés par les organismes de soins de santé est une tâche difficile pour les administrateurs informatiques et les administrateurs de réseau. OPSWAT Gears permet aux organisations de rester conformes aux normes GIODO et HIPAA, en permettant le contrôle des appareils sur le réseau. Gears permet aux administrateurs de surveiller et d’alerter sur l’état des terminaux, y compris, par exemple, si le logiciel de cryptage du disque dur est installé et activé.

Les solutions d’OPSWAT contribuent également à la protection contre les logiciels malveillants qui peuvent compromettre la sécurité des données. Metadefender permet aux organisations de contrôler le flux de données entrant et sortant de leur réseau sécurisé en permettant d’appliquer des filtres de données détaillés à différents utilisateurs et groupes. Metascan fournit plusieurs moteurs d’analyse intégrés dans l’architecture de sécurité existante pour analyser les fichiers dans les courriels ou les serveurs de transfert de fichiers. Metascan Client recherche rapidement les menaces telles que les enregistreurs de frappe sur les ordinateurs distants avant qu’ils ne puissent accéder au réseau.

Défis

Alors que les fournisseurs de solutions VPN SSL et NAC veulent donner à leurs clients la possibilité de définir des politiques d’accès basées sur les classements des appareils finaux, le problème réside dans les milliers d’applications tierces qui peuvent être installées sur ces appareils. Il est difficile de s’assurer que toutes les applications sont compatibles et que les utilisateurs finaux sont en mesure de passer un contrôle de compatibilité. Les vendeurs qui ne disposent pas d’une équipe pour assurer le support de leurs nouveaux produits s’appuient souvent sur le potentiel de Microsoft Windows, ce qui entraîne de nouveaux problèmes : comment prévenir la contrefaçon, comment effectuer les réparations nécessaires, que faire avec les utilisateurs de Mac et comment réglementer les solutions au-delà des logiciels anti-malveillants et des pare-feu.

Solution

Le cadre OESIS permet aux fournisseurs de développer des fonctionnalités pour détecter, classer et gérer de manière fiable les applications tierces dans plusieurs catégories sur des plateformes : Windows, Mac et Linux installées sur les terminaux. OESIS prend en charge d’importantes activités de remédiation, ainsi que des types d’applications qui ne sont pas disponibles via le service WMI. L’équipe d’OPSWAT prend en charge les nouvelles fonctionnalités et applications afin que votre produit/solution puisse suivre la liste croissante des applications, sans avoir besoin d’une équipe d’ingénieurs pour le faire.

Vous protéger des dangers du cyberespace.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

OPSWAT est une entreprise située à San Francisco qui fournit des logiciels de gestion et de sécurité de l’infrastructure informatique. Fondée en 2002. OPSWAT fournit des solutions et des technologies qui protègent les appareils et sécurisent le flux de données numériques. Les applications intuitives et les kits complets (kits de développement) d’OPSWAT sont déployés par des PME, des grandes entreprises et des clients OEM. Ils sont actuellement utilisés pour plus de 100 millions de postes de travail dans le monde.

Nous sommes une société informatique polonaise basée à Varsovie, appartenant à la catégorie des « revendeurs à valeur ajoutée » (VAR). Notre priorité est de fournir des solutions et des services de haute qualité basés sur des produits provenant de fabricants réputés dans le domaine des technologies de l’information et des télécommunications. Nous distribuons les produits de la marque OPSWAT en offrant à nos clients une assistance et un soutien à chaque étape de la mise en œuvre.

Si vous souhaitez utiliser nos services, n’hésitez pas à nous contacter par courrier électronique ou par téléphone. Tous les détails se trouvent dans le pied de page ci-dessous.