FileScan

Schnell. Im Detail.

FileScan.IO ist eine Next-Gen Sandbox und ein kostenloser Dienst zur Analyse von Malware. Sie läuft 10-mal so schnell wie herkömmliche Sandboxen und verbraucht dabei 90 % weniger Ressourcen. Ihre einzigartige adaptive Technologie zur Analyse von Bedrohungen ermöglicht außerdem die Erkennung von Zero-Day-Malware und die Extraktion von mehr Indicator of Compromise (IOCs).

Ständig wechselnde Risiken

Wir befinden uns in einem technologischen Wettrüsten, da die Bedrohungsakteure ihre Techniken ständig verfeinern und immer raffiniertere Malware entwickeln, um Sicherheitslösungen zu umgehen.

Dies bedeutet, dass Malware-Analysesysteme in der Lage sein müssen, diese Bedrohungen unabhängig von den verwendeten Ausweichmanövern und dem Grad der Raffinesse effektiv zu analysieren.

Diese Analyse muss es ermöglichen, Maßnahmen zu ergreifen, um eingebettete Kompromittierungsindikatoren (Indicators of Compromise, IOCs) für präventive Blockierungsmaßnahmen, die Erkennung von Sicherheitsverletzungen und die proaktive Suche nach Bedrohungen in einem Szenario nach einem Sicherheitsverstoß zu extrahieren.

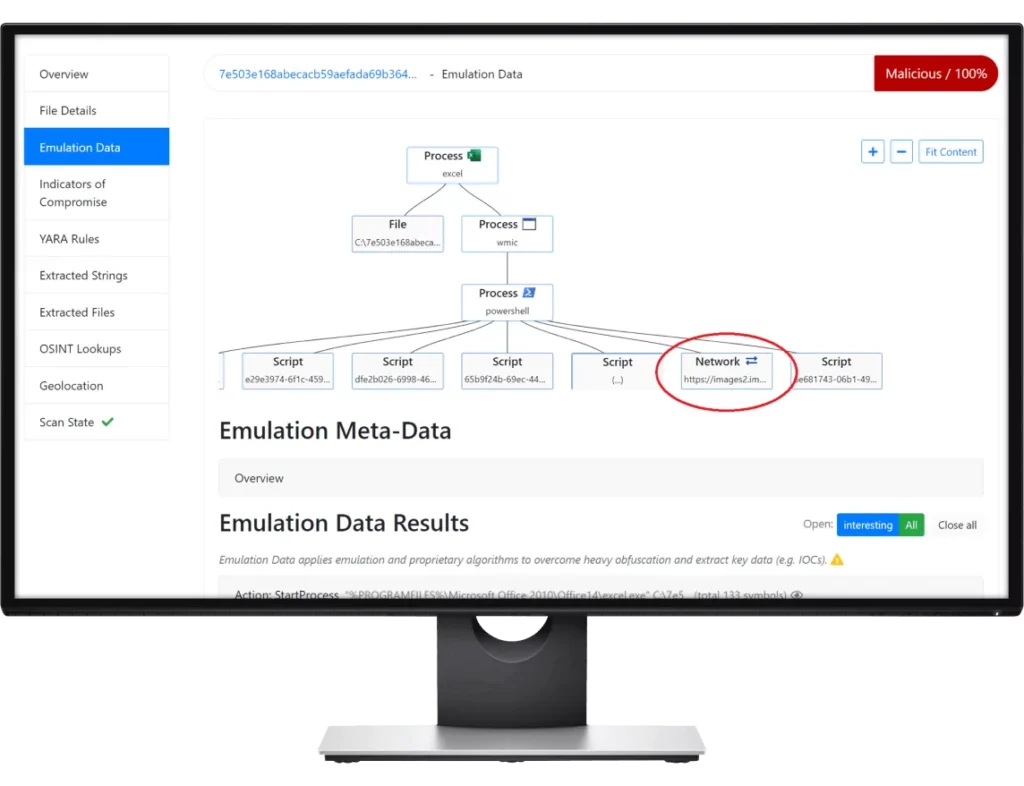

Starke Verschleierung und Verschlüsselung in Malware bedeutet, dass nur die tatsächliche Ausführung der Malware (in der Regel in einer isolierten Umgebung, auch bekannt als dynamische Analyse) effektiv war, um die notwendigen Schlüssel-IOCs (z. B. Netzwerk-IPs, URLs, Domänen) auf konsistente Weise zu extrahieren.

FileScan – Ansatz der nächsten Generation

Wir stellten uns eine einfache Frage: Was wäre, wenn wir eine Technologie entwickeln könnten, die die Lücke zwischen statischer Analyse und vollwertigen VM-basierten Sandbox-Systemen schließt?

Wir brauchten etwas, das Tausende von Dateien in kurzer Zeit nach Malware durchsuchen und dabei die verschiedenen Ebenen der Verschleierung überwinden konnte, um die unschätzbaren „Goldstücke“ (IOCs) zu finden – und das alles bei geringem Ressourcenbedarf, einfacher Wartung und hoher Leistung.

Warum OPSWAT FileScan?

- IOC-Erkennung und -Extraktion für alle gängigen Bedrohungen (Dateien und URLs) auf einer einzigen Plattform

- Schnelle Identifizierung von Bedrohungen, deren Fähigkeiten und Aktualisierung der Sicherheitssysteme

Durchsuchen des Unternehmensnetzwerks nach kompromittierten Endpunkten - API-basiertes Framework für die einfache Integration in bestehende Systeme

- Einfaches Reporting für angehende Analysten und Executive Summary

- Einfache Bereitstellung (in der Cloud auf Plattformen wie AWS oder vor Ort, einschließlich Air-Gapped)

- Standard-Berichtsexportformate (HTML/PDF/MISP/STIX)

Adaptive Risikoanalyse

Die einzigartige adaptive Bedrohungsanalyse-Technologie von OPSWAT FileScan ermöglicht die Erkennung von Zero-Day-Malware und die Extraktion von mehr Indicator of Compromise (IOCs).

Wesentliche Merkmale:

- Bedrohungsdiagnostische Datei- und URL-Analyse, die dank einer skalierbaren Architektur riesige Verarbeitungsvolumen bewältigen kann

- Schwerpunkt auf der Extraktion von Eindringungsindikatoren (IOCs), einschließlich des operativen Kontexts für die Reaktion auf Vorfälle

- Unsere patentierte Rapid Dynamic Analysis Engine ermöglicht die Erkennung von gezielten Angriffen unter Umgehung von Anti-Analyse-Tricks (z. B. Geofencing)

Stark. Schnell. Effizient.

OPSWAT FileScan nutzt eine einzigartige adaptive Bedrohungsanalyse-Technologie und ist auf Leistung, Geschwindigkeit und Effizienz ausgelegt.

10x schneller – In jedem Rennen zählt die Geschwindigkeit – und OPSWAT FileScan ist zehnmal schneller als eine traditionelle Sandbox.

100x effizienter – OPSWAT FileScan ist 100x ressourceneffizienter als andere Sandboxen.

Einrichtung in weniger als einer Stunde – In weniger als einer Stunde ist OPSWAT FileScan einsatzbereit, um Sie vor Malware zu schützen.

25.000 Dateien pro Tag – Auf einem einzigen Server kann OPSWAT FileScan 25.000 Dateien pro Tag verarbeiten.

FileScan – Wettbewerbsvergleich

Die nachstehende Tabelle vergleicht den aktuellen Funktionsumfang der OPSWAT FileScan-Engine mit dem der Vergleichsgruppe. Dieser Funktionsumfang umfasst keine Plattformfunktionen wie API-Abdeckung, anpassbare ACLs, OAuth-Integration, CEF-Syslog-Feedback usw. Bitte kontaktieren Sie uns, um eine technische Demo zu buchen und alle Funktionen und Möglichkeiten der Plattform zu erkunden.

| Funktion | FileScan.IO | Cloud-basiertes Online-Analyse-Tool A | Online-Analyse-Tool in der Cloud B | Beliebte Tools zur statischen Analyse |

|---|---|---|---|---|

| URLs rendern und Phishing-Seiten erkennen | ja | ja | Nein | Nein |

| Extrahiert und dekodiert fast alle bösartigen VBA-Makros | ja | Nein | ja | Nein |

| Analyse von VBA-Stomp-Dateien für jedes System | ja | Nein | Nein | Nein |

| Shellcode-Emulation (x86 32/64) | ja | Nein | ja | Nein |

| Export von MISP- (JSON) und STIX-Berichtsformaten | ja | Nein | Nein | Nein |

| Extrahieren und Analysieren von eingebetteten PE-Dateien | ja | Nein | Nein | Nein |

| JavaScript / VBS entschlüsseln | ja | Nein | Ja, aber eingeschränkt | Nein |

| Powershell-Skripte entschlüsseln | ja | Nein | Ja, aber eingeschränkt | Nein |

| Analyse der Struktur der METF Embed Equation exploit | ja | Nein | Nein | Nein |

| Analyse schlecht formulierter RTF-Dateien | ja | Nein | Nein | Nein |

| Analyse binärer Office-Dateiformate (BIFF5/BIFF8) | ja | Nein | Nein | Nein |

| Analyse des strikten OOXML-Dateiformats | ja | Nein | Nein | Nein |

| Base64-Zeichenfolgen automatisch dekodieren | ja | Nein | Nein | Nein |

| Detaillierte kommentierte Demontage | ja | Nein | Nein | Nein |

| Passwortgeschützte Office-Dokumente entschlüsseln | ja | Nein | ja | Nein |

| Java dekompilieren | ja | Nein | ja | Nein |

| Dekompilieren von .NET | ja | Nein | ja | Nein |

| Berechnung von .NET-Plattform-GUIDs (Modulversion/TypLib-Bezeichner) | ja | ja | Nein | Nein |

| Importierte APIs klassifizieren | ja | Nein | Nein | ja |

| MITER ATT&CK Unterstützung | ja | Nein | ja | ja |

| PDF-Seiten rendern | ja | ja | ja | Nein |

| Extrahieren eingebetteter Dateien (z. B. OLE2 aus Word) | ja | ja | ja | Nein |

| Automatisches Markieren von Proben anhand von Signaturen | ja | ja | ja | Nein |

| Unterstützung durch YARA | ja | ja | ja | Nein |

| Erzeugen von Textmetriken (durchschnittliche Wortgröße usw.) | ja | Nein | Nein | Nein |

| Erkennung von kryptografischen Konstanten | ja | Nein | Nein | Nein |

| Textanalyse (Sprache erraten) | ja | ja | Nein | Nein |

| Zuordnung von UUIDs zu bekannten zugehörigen Dateien/Metadaten | Ja | Nein | Ja, aber eingeschränkt | Nein |

| Zeichenketten filtern und Interessantes erkennen | ja | Nein | ja | ja |

| Overlay extrahieren und erkennen | ja | Nein | Nein | ja |

| Integrierte Weiße Liste | ja | ja | ja | Nein |

| Erkennung alternativer IOCs (E-Mail-Adresse, Bitcoin usw.) | ja | Nein | ja | Nein |

| Berechnen Sie den authentischen Hash | ja | ja | ja | Nein |

| Authenticode-Signaturen verifizieren | ja | ja | ja | ja |

| Analyse der RICH-Kopfzeile | ja | ja | Ja, aber eingeschränkt | ja |

| Berechnung der Entropie von Ressourcen | ja | ja | Nein | ja |

| Erkennung von Domain-URLs und IP-Adressen | ja | Ja, aber eingeschränkt | ja | ja |

| Berechnung von Ressourcenkürzeln | ja | ja | Nein | ja |

| Imphasha berechnen | ja | ja | ja | Nein |

| SSDEEP berechnen | ja | ja | ja | Nein |

| PDB-Informationen extrahieren | ja | ja | ja | ja |

| TLS-Rückrufe erkennen | ja | Nein | ja | ja |

| Bekannte Import-Ordnungszahlen in Namen auflösen | ja | Nein | ja | ja |

| Erkennung von Anomalien (z. B. Header-Prüfsummenüberprüfung) | ja | Ja, aber begrenzt | ja | ja |

| VirusTotal-Abfrage zur Überprüfung der Reputation | ja | ja | ja | ja |

| Packer-Erkennung (PEiD) | ja | ja | ja | ja |

| Dateitypen erkennen | ja | ja | ja | ja |

| Abkürzungen für Abschnitte berechnen | ja | ja | ja | ja |

| Berechnung der Entropie von Querschnitten | ja | ja | ja | ja |

| Zeichenketten aus der ausführbaren Datei extrahieren | ja | ja | ja | ja |

| Ressourcen extrahieren/ausblenden | ja | ja | ja | ja |

| PKCS7-Zertifikat extrahieren/ausblenden | ja | ja | ja | ja |

Bewährte Technologie

Da wir von der Robustheit unserer Technologie überzeugt sind und gerne Feedback erhalten möchten, betreiben wir unter www.file-scan.io einen kostenlosen Community-Service, der durch Tausende von täglichen Scans validiert wird. Dieser Praxistest gegen neue Malware und Phishing-Bedrohungen hält unsere Lösung auf dem neuesten Stand, härtet sie ab und bietet ein hohes Qualitätsniveau. Da wir im Grunde genommen Forscher sind, probieren wir oft innovative Technologien auf einer Gemeinschaftsplattform aus, so dass wir uns schnell an die neuesten Cybersicherheitstrends anpassen können. Nur bewährte Technologien finden ihren Weg in ein kommerzielles Produkt für Unternehmen.