MetaDefender pour le stockage sécurisé

MetaDefender pour le stockage sécurisé

Stockage sécurisé des données de l’entreprise

Les solutions de stockage en nuage et de sécurité locale facilitent l’accès, le partage et la collaboration. Cependant, ils laissent les services informatiques et de sécurité dans l’embarras en ce qui concerne les logiciels malveillants et la perte de données sensibles.

MetaDefender for Secure Storage offre une couche de protection solide pour sécuriser les données d’entreprise stockées, telles que les fichiers et les images. Aide à prévenir les violations de données, les temps d’arrêt et les violations de la conformité dans le stockage en nuage et sur site.

- Les fichiers sont analysés à la recherche de logiciels malveillants à l’aide de 10 moteurs antimalware leaders du marché (tels que McAfee, ESET, Avira, Cyren, K7, Ahnlab, Ikarus, Bitdefender, ClamAV, QuickHeal) et analysés pour détecter d’éventuelles pertes de données ou des données non sollicitées relatives à la vie privée.

- Les fichiers suspects peuvent être éliminés selon une approche de confiance zéro.

- Les données sensibles peuvent être automatiquement signalées et expurgées afin d’éviter toute perte de données.

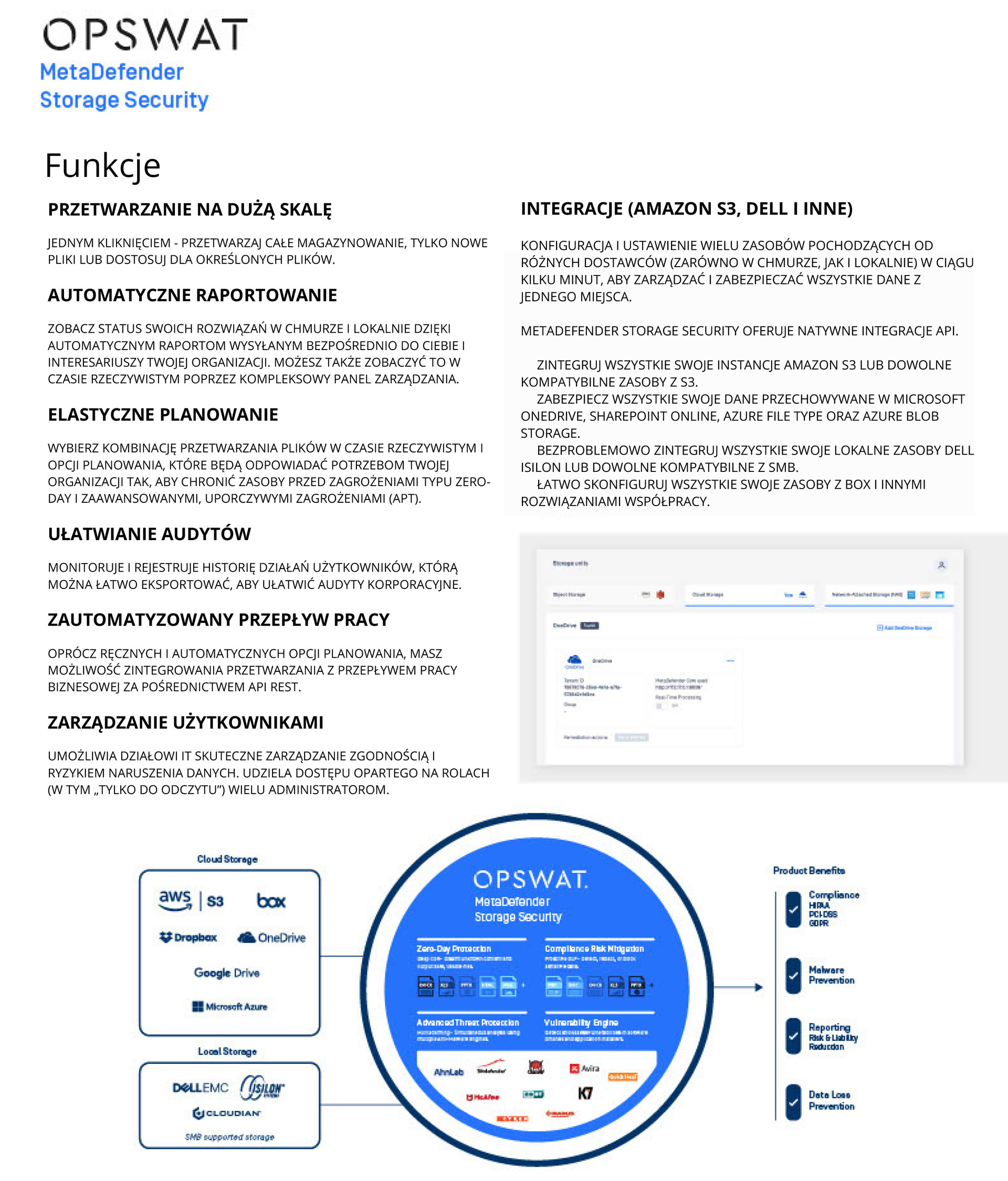

- Intégration native avec de nombreux services de stockage en nuage et de stockage local tels que OneDrive, Box, Amazon S3. Cloudian et Dell EMC facilitent la mise en œuvre de cette solution.

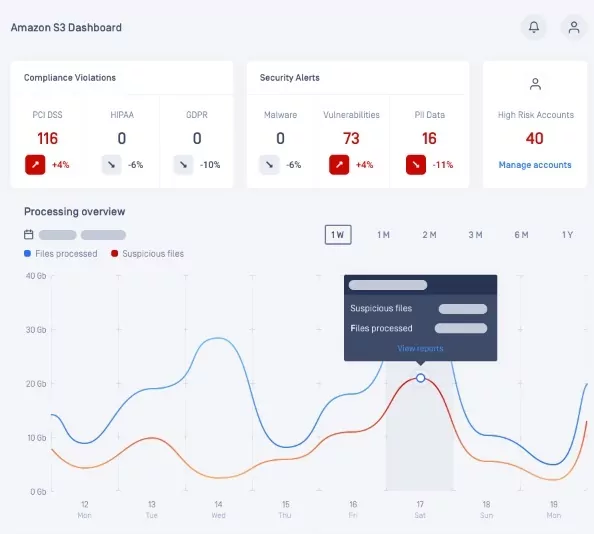

- Le tableau de bord interactif permet aux professionnels de l’informatique de connaître l’état du stockage des données de l’entreprise et les avertit des risques potentiels.

- Des rapports automatisés et exploitables identifient les risques associés aux utilisateurs et aux services, ce qui permet de prendre rapidement des mesures correctives.

MetaDefender pour le stockage sécurisé

Présentation de MetaDefender for Secure Storage – Principales caractéristiques et avantages

Protection intelligente

Aperçu rapide de l’état de santé de toutes les instances de stockage de données dans l’entreprise. Un tableau de bord clair et concis met en évidence les menaces et les vulnérabilités qui affectent vos données.

Approfondir l’analyse pour étudier les domaines préoccupants et prendre des mesures correctives (les fichiers suspects peuvent être purgés, les données des fichiers sensibles peuvent être signalées et même automatiquement expurgées).

Choisissez quand et ce que vous voulez traiter. Qu’il s’agisse de l’ensemble de la mémoire, des nouveaux fichiers ou de fichiers spécifiques, des rapports personnalisés sont automatiquement envoyés par courrier électronique directement à vous et aux parties prenantes de votre organisation (avec diverses options de confidentialité et de sécurité).

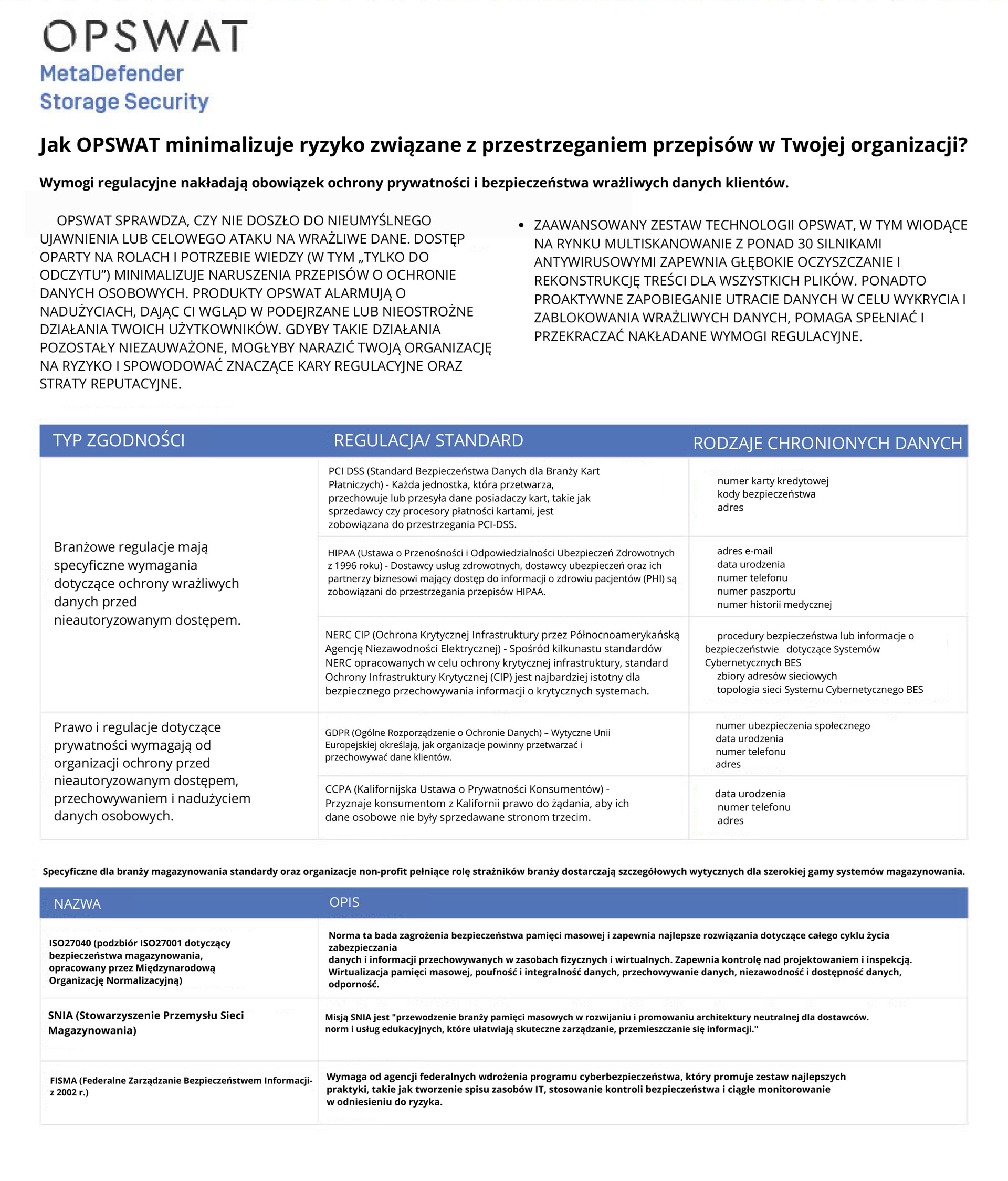

Atténuation du risque de non-conformité

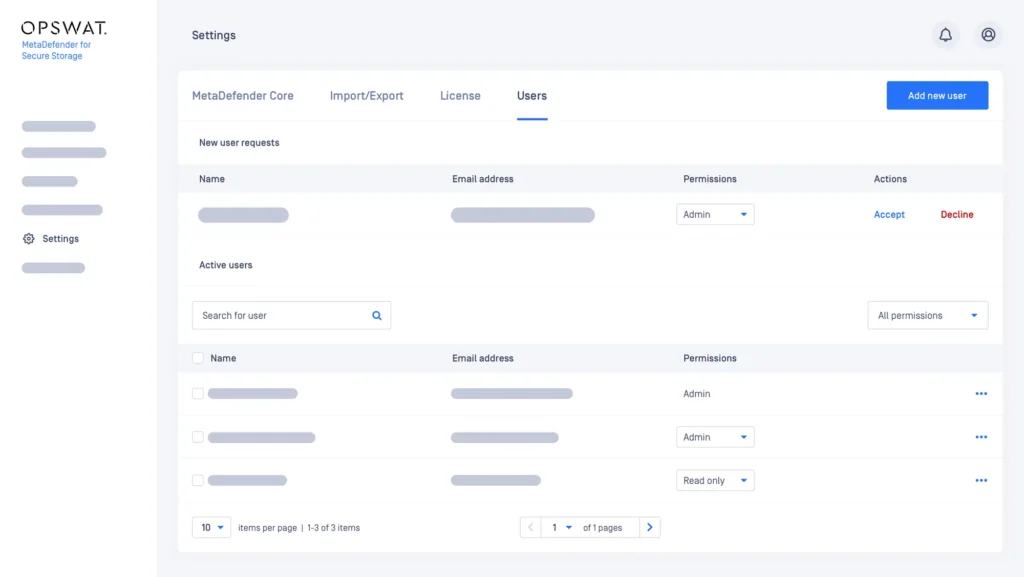

Répondre aux exigences réglementaires telles que HIPAA, PCI-DSS et RODO. Détecter, expurger ou bloquer les informations identifiables et les données confidentielles. Mettre en œuvre des politiques de sécurité pour minimiser le risque de violation des données et de la vie privée. Fournir un accès basé sur les rôles (y compris en lecture seule) afin d’empêcher et de contenir les modifications non autorisées.

Contrôler et enregistrer les activités des utilisateurs pour assurer la conformité des inspections.

Toutes vos solutions de stockage de données locales et dans le nuage en un seul endroit

Intégrez, configurez et gérez de manière transparente toutes les instances et unités de stockage Box, Microsoft OneDrive, Amazon S3 et Cloudian en quelques minutes. Bénéficiez de la visibilité nécessaire pour surveiller et protéger toutes vos données dans une vue unifiée.

Intégrez, configurez et gérez plusieurs solutions de stockage local et dans le nuage en quelques minutes. Bénéficiez d’une vue d’ensemble unique pour surveiller et protéger toutes les données de l’entreprise.

Une mise en œuvre facile

Utilisez notre programme d’installation léger et importez vos configurations ou paramètres à partir de zéro. Le tout dans une interface conviviale qui vous guide pas à pas dans le processus de mise en œuvre et vous permet d’être opérationnel en quelques minutes. Nos API permettent de résoudre le problème de l’intégration du traitement dans le flux de travail de votre entreprise.

Options de traitement et historique

Choisissez une combinaison d’options de traitement en temps réel et de planification pour protéger votre stockage contre les attaques du jour zéro et les menaces persistantes avancées.

Visualiser tous les rapports enregistrés et planifiés en un seul endroit. Évaluer les tendances de l’état ou répondre aux exigences d’audit en enregistrant les rapports au fil du temps. Comparer facilement les indicateurs clés des analyses précédentes et évaluer les tendances au fil du temps.

Faites confiance à OPSWAT pour votre stockage

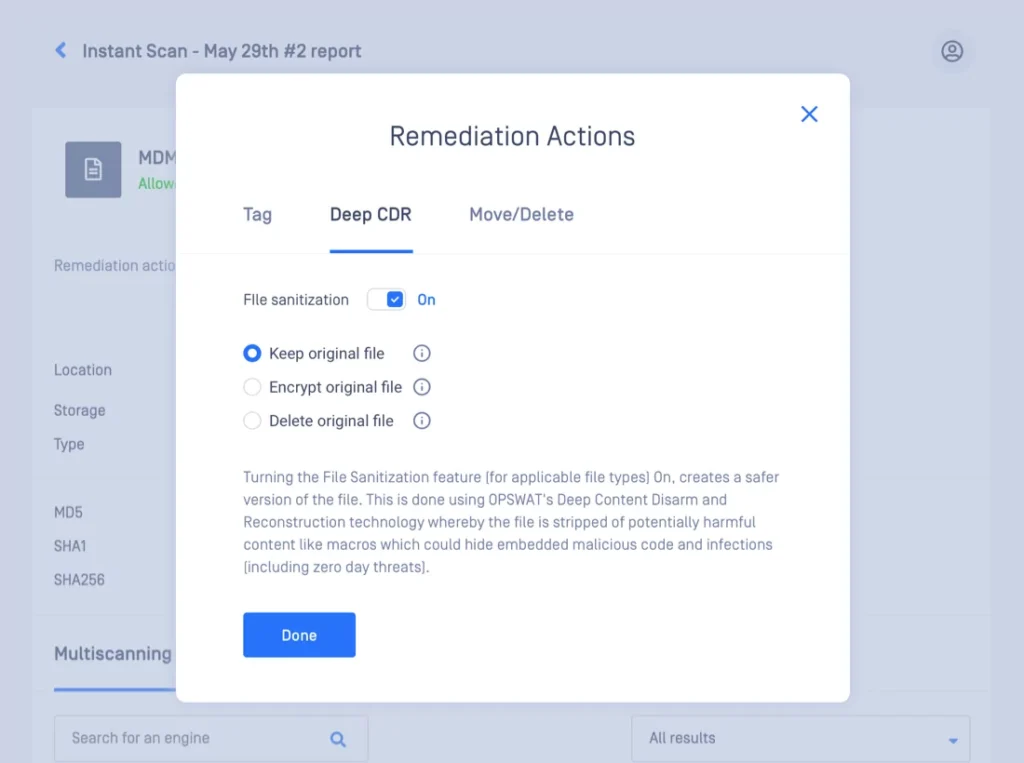

Nettoyer les fichiers suspects

Prévenir les attaques zero-day et ciblées grâce à la technologie Deep CDR (désarmement et reconstruction du contenu) d’OPSWAT (la première du secteur) pour prévenir les menaces connues et inconnues, y compris les menaces dotées d’une technologie d’évasion des logiciels malveillants comme les logiciels malveillants totalement indétectables, la détection VMware, l’obfuscation et bien plus encore.

Reconstruire plus de 100 types de fichiers courants, en garantissant une convivialité maximale et un contenu sécurisé. Des centaines d’options de reconstruction de fichiers sont disponibles.

Un multiscanner à la pointe de l’industrie

L’analyse simultanée à l’aide de plusieurs moteurs de protection contre les logiciels malveillants est une technologie avancée de détection et de prévention des menaces qui permet d’augmenter les taux de détection, de réduire le temps de détection des épidémies et de résister aux problèmes posés par les éditeurs de logiciels antivirus.

Détecte proactivement plus de 99 % des menaces de logiciels malveillants à l’aide de signatures, d’heuristiques et de l’apprentissage automatique.

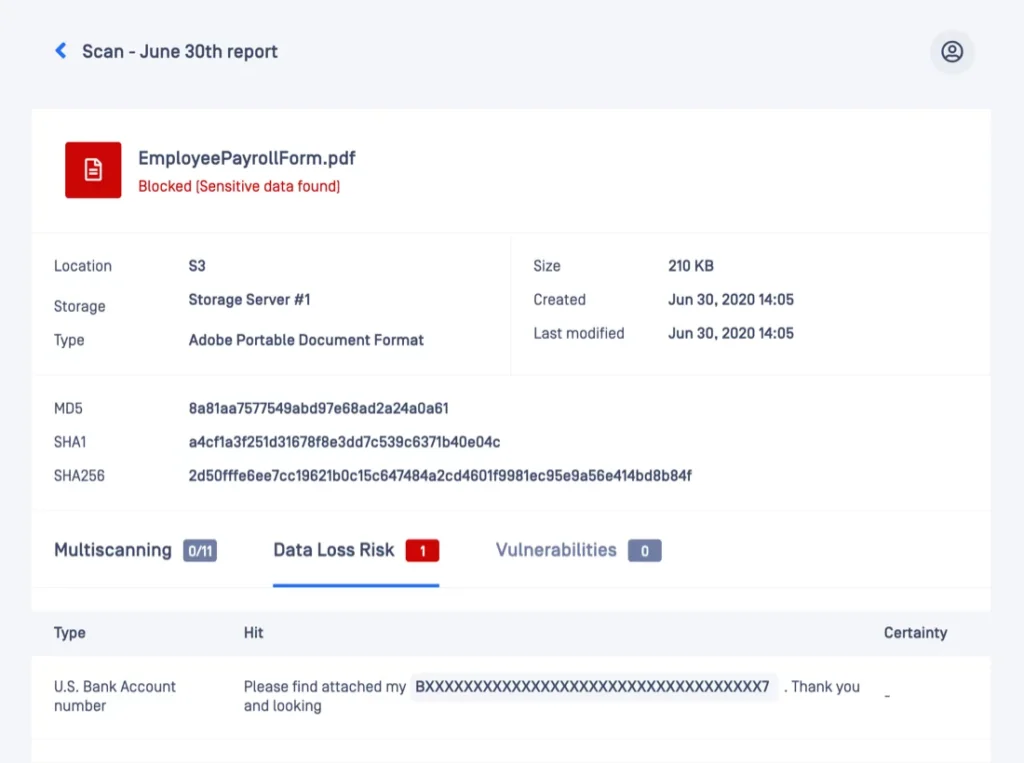

Données confidentielles

Détectez, expurgez ou bloquez les données sensibles grâce à la technologie DLP (prévention des pertes de données) proactive d’OPSWAT et prévenez les violations potentielles de données et les infractions à la réglementation.

Rapports automatiques et contre-mesures en cas de perte de données sensibles. Vérifier le contenu de plus de 40 types de fichiers courants à la recherche d’informations confidentielles et personnelles (IPI), y compris les numéros de cartes de crédit et les numéros d’assurance nationale.