FileScan

Rapidement. En détail.

FileScan.IO est un Sandbox Next-Gen et un service gratuit d’analyse de logiciels malveillants. Il fonctionne dix fois plus vite que les bacs à sable traditionnels et consomme 90 % de ressources en moins. Sa technologie unique d’analyse adaptative des menaces permet également de détecter les logiciels malveillants du jour zéro et d’extraire un plus grand nombre d’indicateurs de compromission (IOC).

Des risques en constante évolution

Nous sommes dans une course à l’armement technologique, les acteurs de la menace affinant constamment leurs techniques et créant des logiciels malveillants toujours plus sophistiqués pour échapper aux solutions de sécurité.

Cela signifie que les systèmes d’analyse des logiciels malveillants doivent être en mesure d’analyser efficacement ces menaces, quels que soient les moyens d’évasion utilisés et le niveau de sophistication.

Cette analyse doit permettre de prendre des mesures pour extraire les indicateurs de compromission (IOC) intégrés afin de mettre en place des mesures de blocage préventives, de détecter les brèches et de mener une chasse aux menaces proactive dans un scénario post-braquage.

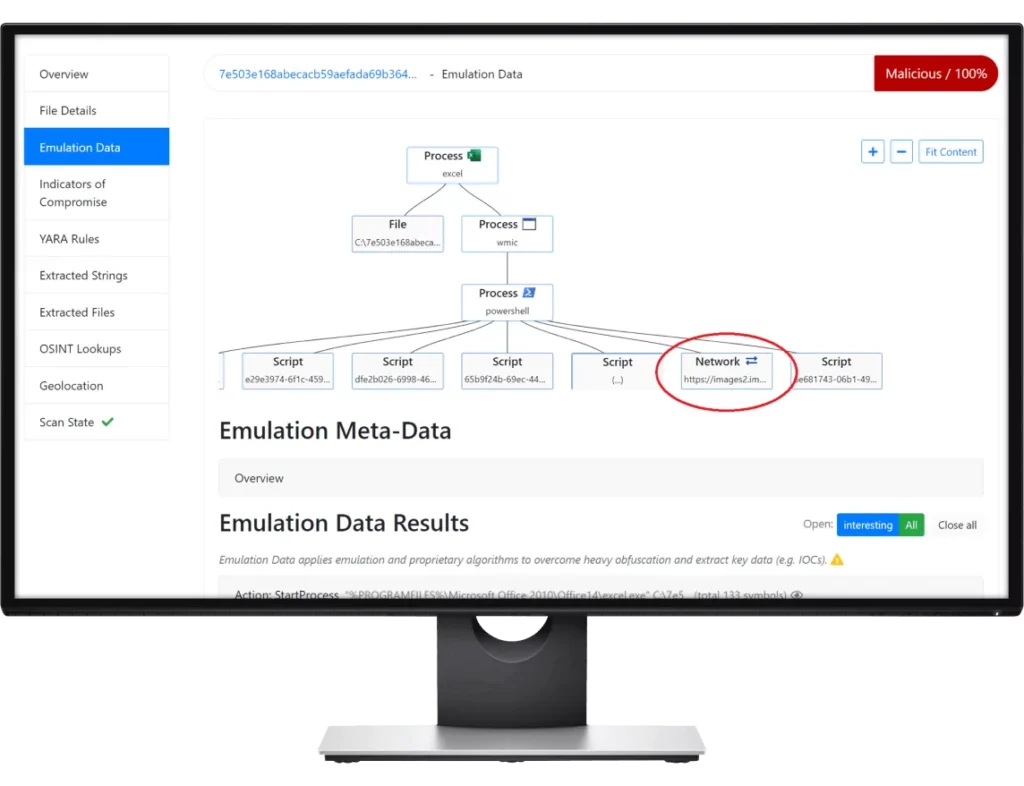

L’obscurcissement et le cryptage importants des logiciels malveillants signifient que seule l’exécution réelle du logiciel malveillant (généralement dans un environnement isolé, également connue sous le nom d’analyse dynamique) a permis d’extraire les COI clés nécessaires (par exemple, les IP du réseau, les URL, les domaines) d’une manière cohérente.

FileScan – Approche nouvelle génération

Nous nous sommes posé une question simple : et si nous pouvions créer une technologie qui comblerait le fossé entre l’analyse statique et les systèmes de bacs à sable complets basés sur des machines virtuelles ?

Nous avions besoin d’un outil capable d’analyser des milliers de fichiers à la recherche de logiciels malveillants en peu de temps, tout en surmontant les couches d’obscurcissement pour atteindre les « pépites d’or » (IOC) qui sont si précieuses – le tout avec de faibles besoins en ressources, une maintenance aisée et des performances élevées.

Pourquoi OPSWAT FileScan ?

- Détection et extraction des COI pour toutes les menaces courantes (fichiers et URL) dans une plateforme unique

- Identification rapide des menaces, de leurs capacités et mise à jour des systèmes de sécurité

Recherche de points d’accès compromis dans le réseau de l’entreprise - Cadre basé sur l’API pour une intégration facile dans les systèmes existants

- Rapport facile pour les analystes en herbe et résumé exécutif

- Déploiement facile (dans le nuage sur des plates-formes telles que AWS ou sur site, y compris en cas d’encapsulation dans l’air)

- Formats standard d’exportation des rapports (HTML/PDF/MISP/STIX)

Analyse adaptative des risques

La technologie unique d’analyse adaptative des menaces d’OPSWAT FileScan permet de détecter les logiciels malveillants du jour zéro et d’extraire davantage d’indicateurs de compromission (IOC).

Caractéristiques principales :

- Analyse de fichiers et d’URL à l’épreuve des menaces, capable de traiter d’énormes volumes grâce à une architecture évolutive

- Se concentrer sur l’extraction d’indicateurs d’intrusion (IOC), y compris le contexte opérationnel pour la réponse à l’incident.

- Notre moteur breveté d’analyse dynamique rapide permet de détecter des attaques ciblées qui contournent les astuces anti-analytiques (par exemple, le geofencing).

Fort. Rapidement. Efficace.

Utilisant une technologie unique d’analyse adaptative des menaces, OPSWAT FileScan est conçu pour la puissance, la vitesse et l’efficacité.

10x plus rapide – Dans toute course, la vitesse compte – et OPSWAT FileScan est dix fois plus rapide qu’un bac à sable traditionnel.

100x plus efficace – OPSWAT FileScan est 100 fois plus efficace en termes de ressources que les autres bacs à sable.

Installation en moins d’une heure – En moins d’une heure, OPSWAT FileScan est opérationnel pour vous aider à vous protéger contre les logiciels malveillants.

25 000 fichiers par jour – Sur un seul serveur, OPSWAT FileScan peut traiter 25 000 fichiers par jour.

FileScan – Comparaison de la concurrence

Le tableau ci-dessous compare les fonctionnalités actuelles du moteur FileScan d’OPSWAT à celles de ses homologues. Cet ensemble de fonctionnalités n’inclut pas les fonctionnalités de la plateforme telles que la couverture des API, les ACL personnalisables, l’intégration OAuth, le retour d’informations syslog CEF, etc. N’hésitez pas à nous contacter pour réserver une démonstration technique et explorer toutes les fonctionnalités et capacités de la plateforme.

| Fonction | FileScan.IO | Outil d'analyse en ligne dans le nuage A | Outil d'analyse en ligne dans le nuage B | Outils d'analyse statique populaires |

|---|---|---|---|---|

| Rendre les URL et détecter les sites d'hameçonnage | oui | oui | Non | Non |

| Extraire et décoder presque toutes les macros VBA malveillantes | oui | Non | oui | Non |

| Analyse des fichiers VBA pour tous les systèmes | oui | Non | Non | Non |

| Émulation de shellcode (x86 32/64) | oui | Non | oui | Non |

| Exportation des formats de rapport MISP (JSON) et STIX | oui | Non | Non | Non |

| Extraction et analyse des fichiers PE intégrés | oui | Non | Non | Non |

| Déchiffrer JavaScript / VBS | oui | Non | Oui mais limité | Non |

| Déchiffrer les scripts Powershell | oui | Non | Oui mais limité | Non |

| Analyser la structure de l'exploitation de l'équation d'incorporation du METF | oui | Non | Non | Non |

| Analyser les fichiers RTF mal formulés | oui | Non | Non | Non |

| Analyse des formats de fichiers Office binaires (BIFF5/BIFF8) | oui | Non | Non | Non |

| Analyser le format de fichier OOXML strict | oui | Non | Non | Non |

| Décoder automatiquement les chaînes Base64 | oui | Non | Non | Non |

| Démontage détaillé et annoté | oui | Non | Non | Non |

| Décryptage des documents bureautiques protégés par un mot de passe | oui | Non | oui | Non |

| Décompiler Java | oui | Non | oui | Non |

| Décompiler .NET | oui | Non | oui | Non |

| Calculer les GUID de la plate-forme .NET (version du module/identifiant typeLib) | oui | oui | Non | Non |

| Classer les API importées | oui | Non | Non | oui |

| Support MITER ATT&CK | oui | Non | oui | oui |

| Rendu des pages PDF | oui | oui | oui | Non |

| Extraction de fichiers intégrés (par exemple OLE2 dans Word) | oui | oui | oui | Non |

| Marquer automatiquement les échantillons en fonction des signatures | oui | oui | oui | Non |

| Soutien de YARA | oui | oui | oui | Non |

| Générer des métriques de texte (taille moyenne des mots, etc.) | oui | Non | Non | Non |

| Détection des constantes cryptographiques | oui | Non | Non | Non |

| Analyse de texte (langue devinée) | oui | oui | Non | Non |

| Associer les UUID aux fichiers / métadonnées associés connus | Oui | Non | Oui, mais limité | Non |

| Filtrer les chaînes de caractères et détecter les éléments intéressants | intéressant | Non | oui | oui |

| Extraction et détection de l'incrustation | oui | Non | Non | oui |

| Liste blanche intégrée | oui | oui | oui | Non |

| Détecter les CIO alternatifs (adresse électronique, bitcoin, etc.) | oui | Non | oui | Non |

| Calculer l'authentification | oui | oui | oui | Non |

| Vérifier les signatures Authenticode | oui | oui | oui | oui |

| Analyser l'en-tête RICH | oui | oui | Oui mais limité | oui |

| Calculer l'entropie des ressources | oui | oui | Non | oui |

| Détecter les URL de domaines et les adresses IP | oui | Oui, mais limité | oui | oui |

| Calculer les raccourcis des ressources | oui | oui | Non | oui |

| Calculer Imphasha | oui | oui | oui | Non |

| Calculer le SSDEEP | oui | oui | oui | Non |

| Extraire des informations PDB | oui | oui | oui | oui |

| Détecter les rappels TLS | oui | Non | oui | oui |

| Résoudre les nombres ordinaux connus importés en noms | oui | Non | oui | oui |

| Détection des anomalies (par exemple, validation de la somme de contrôle de l'en-tête) | oui | Oui, mais limité | oui | oui |

| Requête VirusTotal pour vérifier la réputation | oui | oui | oui | oui |

| Détection des paquets (PEiD) | oui | oui | oui | oui |

| Détecter les types de fichiers | oui | oui | oui | oui |

| Calculer les abréviations des sections | oui | oui | oui | oui |

| Calculer l'entropie des sections transversales | oui | oui | oui | oui |

| Extraire les chaînes de caractères du fichier exécutable | oui | oui | oui | oui |

| Extraire/masquer des ressources | oui | oui | oui | oui |

| Extraire/masquer le certificat PKCS7 | oui | oui | oui | oui |

Une technologie éprouvée

Très confiants dans la robustesse de notre technologie et désireux d’obtenir un retour d’information, nous gérons un service communautaire gratuit à l’adresse www.file-scan.io, qui est validé par des milliers d’analyses quotidiennes. Ces tests sur le terrain contre de nouveaux logiciels malveillants et des menaces d’hameçonnage permettent à notre solution de rester à jour, d’être renforcée et d’offrir un niveau de qualité élevé. Chercheurs dans l’âme, nous testons souvent des technologies de pointe sur une plateforme communautaire, ce qui nous permet de nous adapter rapidement aux dernières tendances en matière de cybersécurité. Seules les technologies éprouvées sont intégrées dans un produit commercial de niveau entreprise.