Verificação de ficheiros

Rápido. Em pormenor.

O FileScan.IO é uma Sandbox de última geração e um serviço gratuito de análise de malware. Funciona a uma velocidade 10 vezes superior à das sandboxes tradicionais, com um consumo de recursos 90% inferior, e a sua tecnologia exclusiva de análise de ameaças adaptativa permite também a deteção de malware de dia zero e mais extracções de Indicadores de Compromisso (IOCs).

Riscos em constante mudança

Estamos numa corrida às armas tecnológicas, uma vez que os agentes das ameaças estão constantemente a aperfeiçoar as suas técnicas e a criar malware cada vez mais sofisticado para escapar às soluções de segurança.

Isto significa que os sistemas de análise de malware devem ser capazes de analisar eficazmente estas ameaças, independentemente das medidas evasivas utilizadas e do nível de sofisticação.

Esta análise deve permitir que sejam tomadas medidas para extrair Indicadores de Compromisso (IOC) incorporados, a fim de aplicar medidas de bloqueio preventivas, deteção de violações e caça proactiva de ameaças num cenário pós-violação.

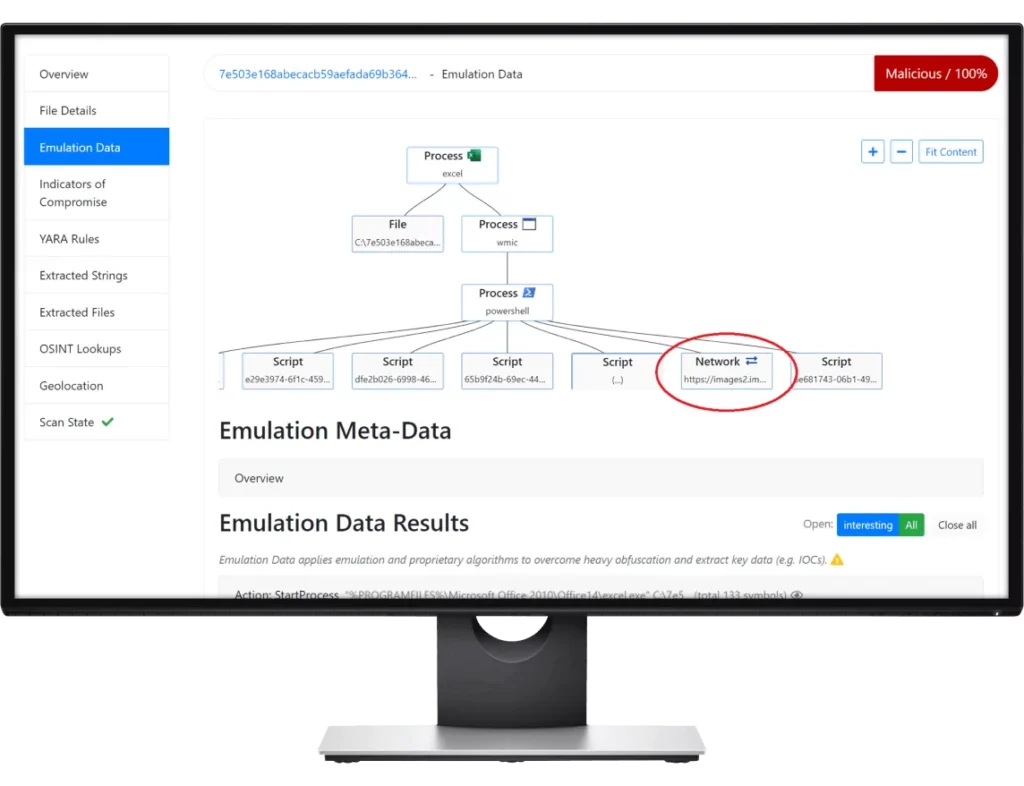

Uma forte ofuscação e encriptação no malware significa que apenas a execução real do malware (normalmente num ambiente isolado, também conhecido como análise dinâmica) foi eficaz para extrair os COI essenciais necessários (por exemplo, IPs de rede, URLs, domínios) de forma consistente.

FileScan – Abordagem de próxima geração

Colocámos a nós próprios uma questão simples: e se conseguíssemos criar uma tecnologia que fizesse a ponte entre a análise estática e os sistemas de sandbox completos baseados em VM?

Precisávamos de algo que pudesse analisar milhares de ficheiros em busca de malware num curto espaço de tempo, ultrapassando camadas de ofuscação para chegar às ‘pepitas de ouro’ (IOCs) que são tão valiosas – tudo isto com baixos requisitos de recursos, fácil manutenção e elevado desempenho.

Porquê o OPSWAT FileScan?

- Efetuar a deteção e extração de IOC para todas as ameaças comuns (ficheiros e URLs) numa única plataforma

- Identificação rápida de ameaças, das suas capacidades e atualização dos sistemas de segurança

Pesquisa na rede empresarial por pontos terminais comprometidos - Estrutura baseada em API para fácil integração em sistemas existentes

- Relatórios fáceis para analistas em início de carreira e resumo executivo

- Fácil implementação (na nuvem em plataformas como a AWS ou no local, incluindo air-gapped)

- Formatos de exportação de relatórios padrão (HTML/PDF/MISP/STIX)

Análise de risco adaptativa

A tecnologia exclusiva de análise adaptativa de ameaças do OPSWAT FileScan permite a deteção de malware de dia zero e mais extracções de Indicadores de Compromisso (IOCs).

Características principais:

- Análise de ficheiros e URLs com diagnóstico de ameaças, capaz de processar grandes volumes graças a uma arquitetura escalável

- Foco na extração de indicadores de intrusão (IOCs), incluindo o contexto operacional para a resposta a incidentes

- O nosso motor patenteado de análise dinâmica rápida permite a deteção de ataques direccionados que contornam truques anti-analíticos (por exemplo, geofencing)

Forte. Rápido. Eficiente.

Utilizando uma tecnologia única de análise de ameaças adaptativa, o OPSWAT FileScan foi concebido para ser potente, rápido e eficiente.

10x Mais Rápido – Em qualquer corrida, a velocidade conta – e o OPSWAT FileScan é dez vezes mais rápido do que uma sandbox tradicional.

100x Mais Eficiente – O OPSWAT FileScan é 100x mais eficiente em termos de recursos do que outras Sandboxes.

Configuração em menos de uma hora – Em menos de uma hora, o OPSWAT FileScan está pronto e a funcionar para o ajudar a proteger-se de malware.

25,000 Ficheiros por Dia – Num único servidor, o OPSWAT FileScan pode processar 25,000 ficheiros por dia.

FileScan – Comparação da concorrência

A tabela abaixo compara o atual conjunto de características do motor do OPSWAT FileScan com o seu grupo de pares. Este conjunto de funcionalidades não inclui funcionalidades da plataforma, como cobertura de API, ACLs personalizáveis, integração OAuth, feedback syslog CEF, etc. Contacte-nos para marcar uma demonstração técnica e explorar todas as funcionalidades e capacidades da plataforma.

| Funções | FileScan.IO | Ferramenta de análise em linha baseada na nuvem A | Ferramenta de análise online na nuvem B | Ferramentas populares de análise estática |

|---|---|---|---|---|

| Renderizar URLs e detetar sites de phishing | sim | Sim | Não | Não |

| Extrair e descodificar quase todas as macros VBA maliciosas | Sim | Não | Sim | Não |

| Analisar ficheiros VBA stomp para qualquer sistema | Sim | Não | Não | Não |

| Emulação de código de barras (x86 32/64) | sim | Não | Sim | Não |

| Exportar formatos de relatório MISP (JSON) e STIX | Sim | Não | Não | Não |

| Extrair e analisar ficheiros PE incorporados | Sim | Não | Não | Não |

| Decifrar JavaScript / VBS | sim | Não | Sim, mas limitado | Não |

| Decifrar scripts do Powershell | sim | Não | Sim, mas limitado | Não |

| Analisar a estrutura do METF Embed Equation exploit | Sim | Não | Não | Não |

| Analisar ficheiros RTF mal formulados | Sim | Não | Não | Não |

| Analisar formatos de ficheiros binários do Office (BIFF5/BIFF8) | Sim | Não | Não | Não |

| Analisar o formato de ficheiro OOXML estrito | Sim | Não | Não | Não |

| Descodificar automaticamente cadeias de caracteres Base64 | sim | Não | Não | Não |

| Desmontagem anotada exacta | sim | Não | Não | Não |

| Desencriptar documentos de escritório protegidos por palavra-passe | sim | Não | Sim | Não |

| Descompilar Java | sim | Não | Sim | Não |

| Descompilar o .NET | sim | Não | Sim | Não |

| Calcular GUIDs da plataforma .NET (versão do módulo/identificador TypeLib) | sim | Sim | Não | Não |

| Classificar APIs importadas | sim | Não | Não | Sim |

| Suporte MITER ATT&CK | sim | Não | sim | Sim |

| Renderizar páginas PDF | sim | sim | sim | Não |

| Extrair ficheiros incorporados (por exemplo, OLE2 do Word) | sim | sim | Sim | Não |

| Marcar automaticamente amostras com base em assinaturas | sim | sim | Sim | Não |

| Apoio do YARA | sim | sim | sim | Não |

| Gerar métricas de texto (tamanho médio das palavras, etc.) | Sim | Não | Não | Não |

| Deteção de constantes criptográficas | Sim | Não | Não | Não |

| Análise de texto (adivinhação linguística) | sim | sim | Não | Não |

| Mapear UUIDs para ficheiros / metadados associados conhecidos | Sim | Não | Sim, mas limitado | Não |

| Filtrar cadeias de caracteres e detetar interesse | interessantes | Não | sim | sim |

| Extrair e detetar sobreposição | sim | Não | Não | Sim |

| Lista branca integrada | sim | sim | sim | Não |

| Detetar IOCs alternativos (endereço de correio eletrónico, bitcoin, etc.) | Sim | Não | Sim | Não |

| Calcular o authenticihash | sim | sim | Sim | Não |

| Verificar assinaturas Authenticode | sim | Sim | Sim | sim |

| Analisar o cabeçalho RICH | sim | sim | Sim, mas limitado | sim |

| Calcular a entropia dos recursos | sim | Sim | Não | Sim |

| Detetar URLs de domínio e endereços IP | sim | Sim, mas limitado | Sim | Sim |

| Calcular atalhos de recursos | sim | Sim | Não | Sim |

| Calcular Imphasha | sim | Sim | Sim | Não |

| Calcular SSDEEP | sim | Sim | Sim | Não |

| Extrair informações da PDB | sim | sim | sim | sim |

| Detetar chamadas de retorno TLS | sim | Não | Sim | Sim |

| Resolver números ordinais de importação conhecidos em nomes | sim | Não | sim | sim |

| Deteção de anomalias (por exemplo, validação da soma de controlo do cabeçalho) | Sim | Sim, mas limitado | Sim | Sim |

| Consulta do VirusTotal para verificar a reputação | sim | sim | sim | sim |

| Deteção de empacotadores (PEiD) | sim | sim | sim | sim |

| Detetar tipos de ficheiros | sim | sim | sim | sim |

| Calcular as abreviaturas das secções | sim | Sim | Sim | Sim |

| Calcular a entropia das secções transversais | sim | sim | sim | Sim |

| Extrair cadeias de caracteres do ficheiro executável | sim | sim | sim | sim |

| Extrair/ocultar recursos | sim | sim | sim | sim |

| Extrair/ocultar certificado PKCS7 | sim | sim | sim | sim |

Tecnologia comprovada

Confiantes na robustez da nossa tecnologia e ávidos de feedback, gerimos um serviço comunitário gratuito em www.file-scan.io, que é validado por milhares de análises diárias. Este teste de campo contra novas ameaças de malware e phishing mantém a nossa solução actualizada, reforçada e com um elevado nível de qualidade. Como investigadores, é frequente experimentarmos tecnologias de ponta numa plataforma comunitária, o que nos permite adaptarmo-nos rapidamente às últimas tendências em matéria de cibersegurança. Apenas as tecnologias comprovadas chegam a um produto comercial de nível empresarial.