FileScan

Rápido. En detalle.

FileScan.IO es un Next-Gen Sandbox y un servicio gratuito de análisis de malware. Funciona a una velocidad 10 veces superior a la de los entornos aislados tradicionales, con un 90% menos de consumo de recursos, y su exclusiva tecnología de análisis adaptable de amenazas también permite detectar malware de día cero y extraer más Indicadores de Compromiso (IOC).

Riesgos en constante evolución

Nos encontramos en una carrera armamentística tecnológica, ya que los actores de las amenazas perfeccionan constantemente sus técnicas y crean programas maliciosos cada vez más sofisticados para eludir las soluciones de seguridad.

Esto significa que los sistemas de análisis de malware deben ser capaces de analizar eficazmente estas amenazas, independientemente de las medidas evasivas utilizadas y del nivel de sofisticación.

Este análisis debe permitir que se tomen medidas para extraer los Indicadores de Compromiso (IOC) incrustados con el fin de aplicar medidas preventivas de bloqueo, detección de brechas y caza proactiva de amenazas en un escenario posterior a la brecha.

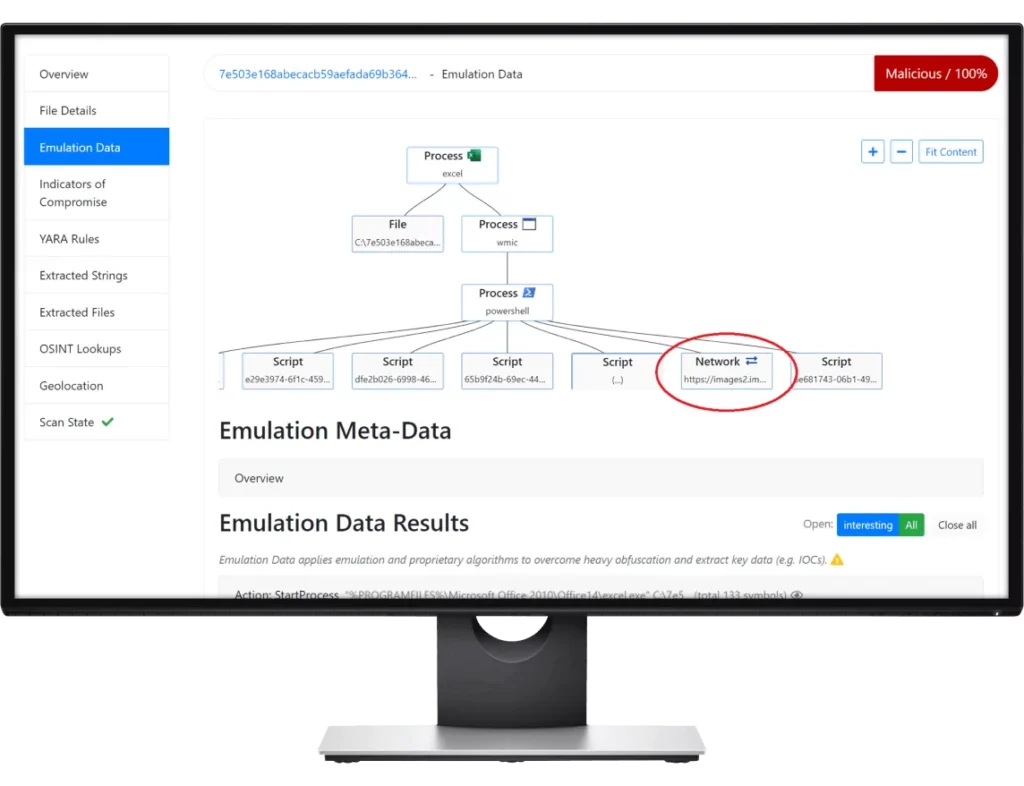

La fuerte ofuscación y encriptación en el malware significa que sólo la ejecución real del malware (normalmente en un entorno aislado, también conocido como análisis dinámico) fue eficaz para extraer los IOC clave necesarios (por ejemplo, IPs de red, URLs, dominios) de forma consistente.

FileScan – Enfoque de nueva generación

Nos hicimos una sencilla pregunta: ¿y si pudiéramos crear una tecnología que tendiera un puente entre el análisis estático y los sistemas sandbox basados en máquinas virtuales?

Necesitábamos algo que pudiera escanear miles de archivos en busca de malware en poco tiempo, superando al mismo tiempo las capas de ofuscación para llegar a las «pepitas de oro» (IOC) que son tan valiosas, todo ello con unos requisitos de recursos reducidos, un mantenimiento sencillo y un alto rendimiento.

¿Por qué OPSWAT FileScan?

- Realice la detección y extracción de COI para todas las amenazas habituales (archivos y URL) en una única plataforma

- Identificación rápida de las amenazas, sus capacidades y actualización de los sistemas de seguridad

Búsqueda en la red corporativa de puntos finales comprometidos - Marco basado en API para facilitar la integración en los sistemas existentes

- Informes sencillos para analistas en ciernes y resumen ejecutivo

- Despliegue sencillo (en la nube en plataformas como AWS o in situ, incluso con air-gapped)

- Formatos estándar de exportación de informes (HTML/PDF/MISP/STIX)

Análisis adaptativo de riesgos

La exclusiva tecnología de análisis adaptativo de amenazas de OPSWAT FileScan permite detectar malware de día cero y extraer más Indicadores de Compromiso (IOC).

Características principales:

- Análisis de archivos y URL con diagnóstico de amenazas capaz de procesar grandes volúmenes gracias a una arquitectura escalable.

- Centrarse en la extracción de indicadores de intrusión (IOC), incluido el contexto operativo para la respuesta a incidentes.

- Nuestro motor patentado de Análisis Dinámico Rápido permite la detección de ataques selectivos que eluden los trucos antianalíticos (por ejemplo, el geofencing)

Fuerte. Rápido. Eficiente.

OPSWAT FileScan, que utiliza una tecnología exclusiva de análisis adaptativo de amenazas, está diseñado para ofrecer potencia, velocidad y eficacia.

10 veces más rápido – En cualquier carrera, la velocidad cuenta, y OPSWAT FileScan es diez veces más rápido que un Sandbox tradicional.

100x Más Eficiente – OPSWAT FileScan es 100 veces más eficiente en recursos que otros Sandboxes.

Instalación en menos de una hora – En menos de una hora, OPSWAT FileScan está instalado y funcionando para ayudarte a protegerte del malware.

25.000 Archivos al Día – En un solo servidor, OPSWAT FileScan puede procesar 25.000 archivos al día.

FileScan – Comparación con la competencia

En la tabla siguiente se compara el conjunto de funciones actual del motor OPSWAT FileScan con el de su grupo. Este conjunto de funciones no incluye funciones de plataforma como cobertura de API, ACL personalizables, integración de OAuth, información de syslog de CEF, etc. Póngase en contacto con nosotros para reservar una demostración técnica y explorar todas las funciones y capacidades de la plataforma.

| Función | FileScan.IO | Herramienta de análisis en línea en la nube A | Herramienta de análisis en línea en la nube B | Herramientas populares de análisis estático |

|---|---|---|---|---|

| Renderizar URL y detectar sitios de phishing | sí | sí | No | No |

| Extraer y descodificar casi todas las macros VBA maliciosas | sí | No | sí | No |

| Analizar archivos VBA stomp para cualquier sistema | sí | No | No | No |

| Emulación Shellcode (x86 32/64) | sí | No | sí | No |

| Exportación de formatos de informe MISP (JSON) y STIX | sí | No | No | No |

| Extraer y analizar archivos PE incrustados | sí | No | No | No |

| Descifrar JavaScript / VBS | sí | No | Sí, pero limitado | No |

| Descifrar scripts Powershell | sí | No | Sí, pero limitado | No |

| Analizar la estructura del METF Embed Equation exploit | sí | No | No | No |

| Analizar archivos RTF mal formulados | sí | No | No | No |

| Analizar formatos binarios de archivos Office (BIFF5/BIFF8) | sí | No | No | No |

| Analizar el formato de archivo OOXML estricto | sí | No | No | No |

| Descodificación automática de cadenas Base64 | sí | No | No | No |

| Desmontaje anotado preciso | sí | No | No | No |

| Descifrar documentos ofimáticos protegidos por contraseña | sí | No | sí | No |

| Descompilar Java | sí | No | sí | No |

| Descompilar .NET | sí | No | sí | No |

| Calcular los GUID de la plataforma .NET (identificador de versión de módulo/tipoLib) | sí | sí | No | No |

| Clasificar las API importadas | sí | No | No | sí |

| Soporte MITER ATT&CK | sí | No | sí | sí |

| Renderizar páginas PDF | sí | sí | sí | No |

| Extraer archivos incrustados (por ejemplo, OLE2 de Word) | sí | sí | sí | No |

| Etiquetar muestras automáticamente en función de las firmas | sí | sí | sí | No |

| Apoyo de YARA | sí | sí | sí | No |

| Generar métricas de texto (tamaño medio de las palabras, etc.) | sí | No | No | No |

| Detección de constantes criptográficas | sí | No | No | No |

| Análisis de textos (lengua adivinada) | sí | sí | No | No |

| Asignar UUID a archivos / metadatos asociados conocidos | Sí | No | Sí, pero limitado | No |

| Filtrar cadenas y detectar interesantes | sí | No | sí | sí |

| Extraer y detectar superposición | sí | No | No | sí |

| Lista blanca integrada | sí | sí | sí | No |

| Detectar COIs alternativos (dirección de correo electrónico bitcoin, etc.) | sí | No | sí | No |

| Calcular el authenticihash | sí | sí | sí | No |

| Verificar firmas Authenticode | sí | sí | sí | sí |

| Analizar la cabecera RICH | sí | sí | Sí, pero limitado | sí |

| Calcular la entropía de los recursos | sí | sí | No | sí |

| Detectar URL de dominio y direcciones IP | sí | Sí, pero limitado | sí | sí |

| Calcular accesos directos a recursos | sí | sí | No | sí |

| Calcular Imphasha | sí | sí | sí | No |

| Calcular SSDEEP | sí | sí | sí | No |

| Extraer información PDB | sí | sí | sí | sí |

| Detectar retrollamadas TLS | sí | No | sí | sí |

| Resolver los números ordinales de importación conocidos en nombres | sí | No | sí | sí |

| Detección de anomalías (por ejemplo, validación de la suma de comprobación del encabezado) | sí | Sí, pero limitado | sí | sí |

| Consulta de VirusTotal para comprobar la reputación | sí | sí | sí | sí |

| Detección de paquetes (PEiD) | sí | sí | sí | sí |

| Detectar tipos de archivos | sí | sí | sí | sí |

| Calcular abreviaturas de secciones | sí | sí | sí | sí |

| Calcular la entropía de las secciones transversales | sí | sí | sí | sí |

| Extraer cadenas del archivo ejecutable | sí | sí | sí | sí |

| Extraer/ocultar recursos | sí | sí | sí | sí |

| Extraer/ocultar certificado PKCS7 | sí | sí | sí | sí |

Tecnología probada

Confiando plenamente en la solidez de nuestra tecnología y deseosos de recibir comentarios, gestionamos un servicio comunitario gratuito en www.file-scan.io, validado por miles de escaneos diarios. Estas pruebas de campo contra nuevas amenazas de malware y phishing mantienen nuestra solución actualizada, reforzada y con un alto nivel de calidad. Como investigadores de corazón, a menudo probamos tecnologías punteras en una plataforma comunitaria, lo que nos permite adaptarnos rápidamente a las últimas tendencias en ciberseguridad. Sólo las tecnologías probadas llegan a convertirse en un producto comercial de calidad empresarial.