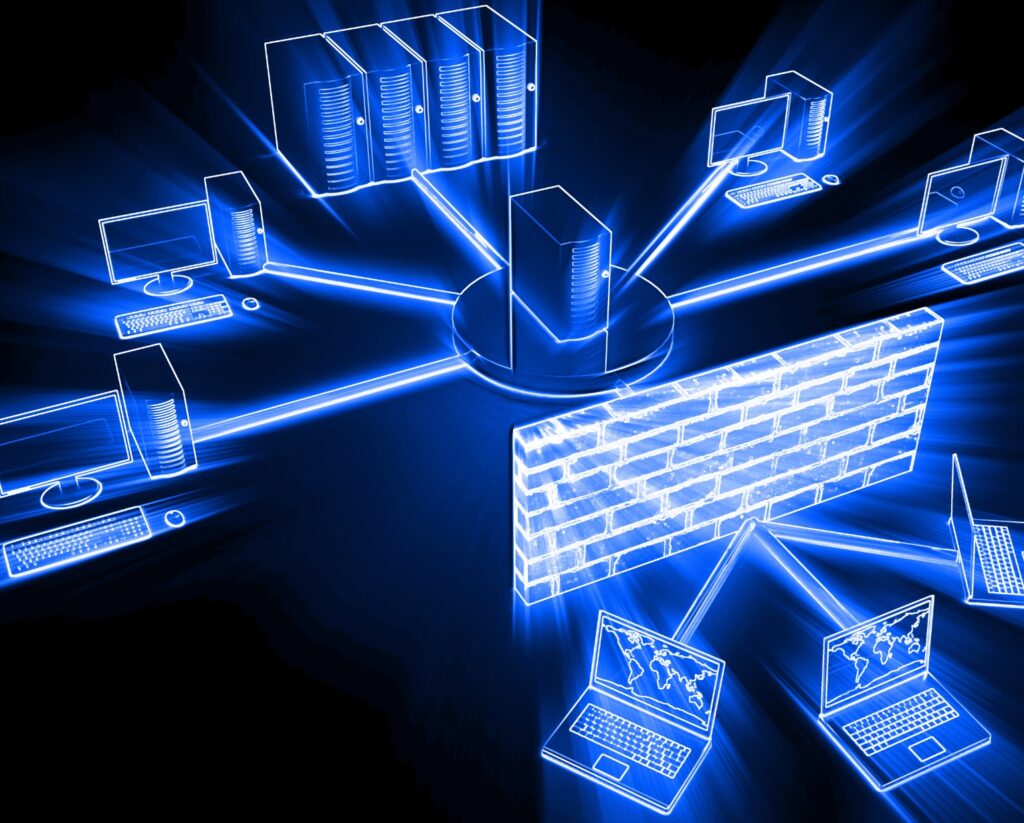

Como proteger os dados transferidos entre centros de dados

As organizações actuais utilizam cada vez mais vários centros de dados – internos, co-localizados e baseados na nuvem. Os dados estão constantemente a ser transferidos entre locais através de replicação, cópias de segurança, sistemas de alta disponibilidade ou integração de aplicações. Embora os próprios centros de dados estejam por vezes muito bem protegidos, a transmissão […]

Proteção de dados nas empresas que trabalham com um modelo híbrido

O modelo híbrido tornou-se a nova norma para muitas organizações. Os funcionários utilizam os recursos da empresa tanto no escritório como remotamente, utilizando uma variedade de dispositivos, redes e aplicações na nuvem. Embora esta abordagem aumente a flexibilidade e a produtividade, também complica significativamente a proteção de dados. As fronteiras da infraestrutura empresarial estão a […]

Monitorização de servidores, redes e aplicações num único sistema – é possível?

Os ambientes de TI das empresas estão a tornar-se cada vez mais complexos. Os servidores locais e na nuvem, as redes alargadas, as aplicações empresariais e os sistemas críticos estão todos a funcionar em simultâneo e estão estreitamente interligados. Nestes ambientes, uma única falha pode rapidamente transformar-se num grande problema operacional. Por isso, não é […]

Como proteger a tua organização de ameaças escondidas em ficheiros multimédia

Os ficheiros multimédia tornaram-se uma ferramenta de comunicação diária nas empresas – desde apresentações e gráficos de marketing a vídeos e documentos enviados por correio eletrónico. Embora pareçam seguros à primeira vista, estão a ser cada vez mais utilizados como veículo para ameaças ocultas. Os cibercriminosos estão ansiosos por visar imagens, ficheiros de áudio ou […]

Skyvia – integração de dados na nuvem sem codificação

Atualmente, as empresas utilizam muitas aplicações em simultâneo: CRM, ERP, sistemas de marketing, comércio eletrónico ou ferramentas analíticas. Os dados estão dispersos, são muitas vezes inconsistentes e difíceis de utilizar nos processos empresariais. A integração tradicional exige a criação de scripts, a manutenção de códigos e conhecimentos técnicos avançados. É por isso que as plataformas […]

ClickUp – como melhora a gestão de projectos de TI nas empresas modernas

Atualmente, as empresas tecnológicas trabalham num ambiente extremamente dinâmico: sprints curtos, prioridades variáveis, equipas multitarefas e necessidade de comunicação constante. Para manter o ritmo de trabalho e evitar o caos, as organizações precisam de uma ferramenta que consolide tarefas, processos, documentação e comunicação num único local. Uma das soluções mais eficazes é o ClickUp – […]

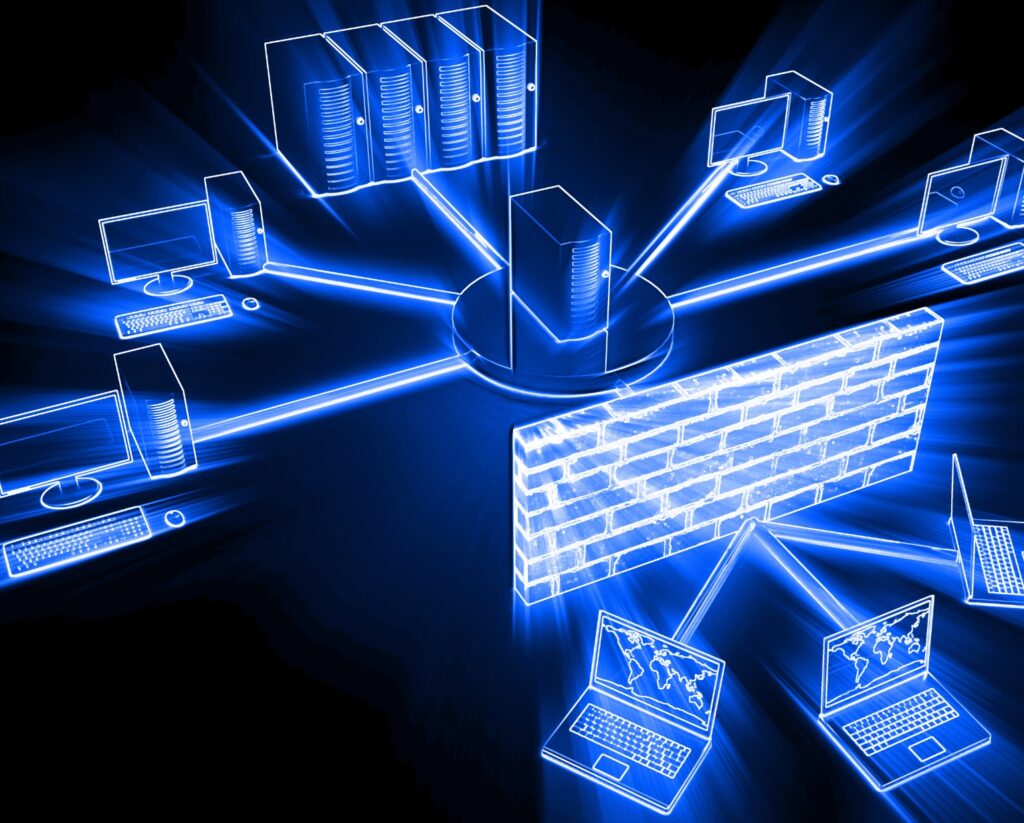

Certes Networks – a encriptação de dados como base da proteção de redes modernas

Os ciberataques estão a tornar-se cada vez mais sofisticados e as medidas de segurança tradicionais – como as firewalls ou os sistemas antivírus clássicos – nem sempre são capazes de proteger uma empresa da interceção de dados ou da sabotagem da infraestrutura. A encriptação ao nível da rede, que protege os dados independentemente da localização, […]

Redes F5 – como garantir a estabilidade e a disponibilidade das aplicações em grandes organizações

Nas empresas que suportam um grande número de utilizadores ou serviços públicos, a fiabilidade e o acesso rápido às aplicações são essenciais. Problemas de congestionamento, atrasos ou falta de conetividade podem resultar em prejuízos financeiros, perda de clientes ou de confiança. Por isso, estão a ser implementadas cada vez mais soluções para aumentar a disponibilidade, […]

CheckMK – monitorização em tempo real da infraestrutura de TI

Para as empresas dependentes de TI de hoje em dia, a fiabilidade da infraestrutura é fundamental para o bom funcionamento das operações. A falha do servidor, a sobrecarga da rede ou a falta de espaço livre no disco podem paralisar o trabalho de toda a equipa, causando períodos de inatividade e perdas financeiras. É por […]

Palo Alto Networks – Como é que as firewalls modernas protegem as empresas dos ataques de dia zero?

Numa era de ameaças cibernéticas cada vez mais intensas, todas as empresas são vulneráveis a ataques que exploram vulnerabilidades de dia zero, ou seja, erros de software que o programador não teve tempo de corrigir. É por esta razão que os sistemas de segurança tradicionais se revelam muitas vezes inadequados. Uma solução que proporciona um […]